PEBKAC.

Mai sentita questa parola, di origine nerd ma che rappresenta una delle piaghe maggiori e più difficilmente risolvibili della sicurezza informatica?

È un acronimo, significa Problem Exists Between Keyboard And Chair – cioè che il problema si trova tra la tastiera e la sedia.

Altri

lo chiamano HF ad indicare lo Human Factor – il fattore umano;

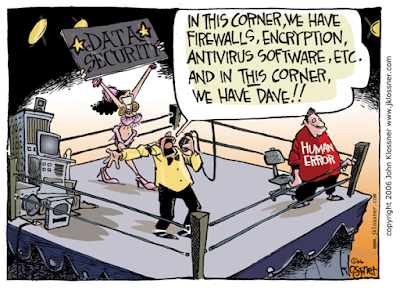

altri ancora usano affettuosamente il nome Dave, in base ad una nota

vignetta del 2006 sulla sicurezza dei dati, disegnata dal cartoonist

John Klossner:

Tutto ad indicare qualcosa di pericoloso, all’apparenza innocuo, ma che non si può – o quanto meno è sconveniente – eliminare: l’utente inconsapevole.

Questo articolo ha quindi l’ambizioso obiettivo di descrivere i rischi di questa inconsapevolezza, sperando di stimolare in ogni lettore una riflessione che aumenti la coscienza del rischio.

Immaginate quindi il nostro Dave – impiegato nelle risorse umane della Acme Farmaceutici SpA – mentre controlla la mail la mattina e gli arriva una richiesta di contatto LinkedIN da una certa Fiammetta Canestrelli, che dice: “Dave, quanti anni sono passati dalle superiori? Io certo ti ricordo bene e mi piacerebbe averti nella mia rete professionale.”

Dave

non ricorda bene Fiammetta – strano perché con un nome così

particolare – però se lei si ricorda di lui perché non

riavvicinarsi?

Dave trova quindi irresistibile quell’invito –

complice forse l’immagine della brunetta dagli occhi azzurri che

campeggia sulla pagina del profilo a cui – cliccato sul link della

mail – accede per confermare il contatto… non facendo certamente

caso al sito intermedio da cui la connessione passa in seguito al

click sul link.

Sito il cui URL è stato visualizzato per meno di un secondo nella barra di stato del browser, ma che è servito a un sistema per intercettare moltissime informazioni sulla connessione, prima di redirigerla sul sito ufficiale di LinkedIN.

Se Dave avesse provato a cercare quel bel paio di occhioni azzurri in un motore di ricerca immagini avrebbe trovato decine di risultati oltre al profilo professionale di Fiammetta: pubblicità di eye-liner, agenzie di casting per modelle, tutorial di fotoritocco online… nessuna delle quali menzionava Fiammetta.

Invece visitando il profilo, scopre che la sua presunta ex-compagna di scuola ha un’esperienza di tutto rispetto nel campo della sicurezza informatica, con anni spesi nelle aziende più importanti e due master universitari negli Stati Uniti; è quasi contento di essere stato suo compagno di scuola.

Felicità che ritrova qualche giorno dopo quando vede le richieste via Facebook ed Instagram, grazie a cui le foto di Fiammetta si moltiplicano in altri contesti: serate in locali in, ritratti in costume al mare, c’è anche la foto in tailleur a corpo intero da cui deve aver preso quella del profilo professionale… davvero una bella ragazza, pensa Dave.

Così quando via Messenger riceve il link a visitare il blog di Fiammetta con tanti articoli su come fare il pane e i grandi lievitati, ci clicca su senza pensarci due volte.

Quello che Dave non sa è che l’insieme delle sue azioni ha portato un altro paio di occhi, non azzurri tantomeno appartenenti alla ragazza, ad avere una visibilità eccellente sul suo PC aziendale connesso in remoto – causa pandemia – ai sistemi delle risorse umane della Acme Farmaceutici SpA.

Grazie a un componente software scaricato in modo totalmente ignaro e trasparente dal blog, due mani abili corrono su una tastiera – guidate da un cervello allenato alle compromissioni informatiche. Una connessione che parte dall’Est Europa si infila in reti non tracciabili fino ad arrivare al laptop di Dave, da qui via VPN atterra sull’applicazione con cui ACME gestisce i dati dei dipendenti. Operazione non immediata grazie all’uso di password complesse che ACME impone ai propri impiegati delle risorse umane… diverse da quelle che usano per uso personale come ad esempio i social network.

Ma resa enormemente più semplice da Dave, che detesta questa prassi ed ha memorizzato la password per accedere al sistema direttamente nel browser, così non deve ricordarsi e digitare quella sequenza complessa di 15 caratteri tutte le volte.

E meno male che accedendo in VPN l’IT della ACME non richiede la one-time password, perché il canale è sicuro!

Il

mese successivo, il CISO della ACME riceve una delle peggiori mail

della sua carriera. “Abbiamo il database completo dei dipendenti:

dati personali, stato di salute, storia lavorativa e dettagli di

stipendi, premi e familiari da contattare in caso di emergenza.

Tra

48 ore queste informazioni saranno rese pubbliche, se non riceveremo

la somma di 20BTC (al momento più di 666mila euro, NdA)”

Dopo essersi ripreso dallo shock, il CISO convoca l’unità di crisi dell’azienda e si prepara a spiegare come diavolo sia potuto accadere un incidente di questa gravità nonostante l’esorbitante investimento in tecnologia di sicurezza che l’azienda ha effettuato negli anni.

Investimento che ha previsto il rinforzo della protezione sulle mail aziendali, anti-malware all’avanguardia, sistemi di protezione dell’autenticazione, VPN per la connessione di dipendenti da remoto (messi a durissima prova dalla pandemia), persino servizi di penetration testing e di verifica dell’assenza di compromissioni in corso eseguiti due volte l’anno – l’ultimo il mese scorso.

Una protezione che ha coperto tutti i sette livelli del modello di riferimento ISO/OSI per l’interconnessione e la comunicazione tra sistemi eterogenei: fisico, data-link, network, trasporto, sessione, presentazione ed applicazione.

Tutto!

Tranne una piccola, ma importante falla al livello 8: Dave.

Marco Rottigni

Nessun commento:

Posta un commento