Da qualche tempo si sente parlare di ransomware: uno degli attacchi più conosciuti, forse perché consiste nel mettere le mani direttamente nel portafoglio di chi ne rimane vittima. Ransomware, nel cyberspace, è sinonimo di rapimento a scopo di riscatto nel mondo reale e questo lo capiscono tutti. Poco importa se ad essere rapiti siano i nostri dati e non un parente, un amico o un conoscente, la paura di essere colpito da un ransomware è almeno uguale a quella di un rapimento.

Sono molte le società colpite da ransomware negli ultimi anni, di alcune abbiamo già parlato, di altre non sentiremo mai parlare perché, come spesso accade, alla paura di essere colpiti dal ransomware, in caso reale, segue quella di perdere la faccia, specialmente quando ad essere colpita è una società, magari del mondo delle TLC o della Difesa o ancor peggio, della sicurezza informatica.

Per alcune società infatti il danno maggiore non è il pagamento del riscatto per riavere i propri dati ma il fatto che la cosa diventi pubblica e che la reputazione dell'azienda ne sia intaccata.

Eppure, nonostante si parli spesso di ransomware non sono tanti coloro che sanno in che cosa consista e sono ancora meno quelli che conoscono la storia di questo tipo di attacco, almeno quella ufficiale, pubblica. Provimamo dunque a fare un po di chiarezza, spostandoci nel tempo e nello spazio per recarci in una università americana, la Columbia University, una delle università private più conosciute e importanti al mondo.

Siamo a New York.

In particolare dobbiamo ritornare indietro nel tempo fino all'autunno del 1995. In quel periodo uno studente di nome Adam Young, appassionato dello studio dei virus, seguiva un corso di computer security del professor Matt Blaze, uno dei più famosi criptologi, ricercatore e facente parte del board del TOR project. Tra le sue lezioni, sembra che una delle più interessanti (almeno per il nostro Adam Young) sia stata quella sul cifrario conosciuto con il nome di Tiny Encryption Algorithm (TEA), un algoritmo di cifratura progettato allo scopo di essere sicuro, veloce e di piccole dimensioni. Tale algoritmo è stato creato dunque per migliorare la sicurezza, velocizzando il processo di cifratura.

Adam Young pensò che poteva essere interessante studiare come un tale algoritmo poteva essere impiegato in maniera differente, si mise infatti nei panni di un hacker.

Come poteva essere impiegato l'algoritmo TEA per rendere ancora più pericoloso un attacco tipo quello dei "One-half virus" ?

One-half virus è un virus scoperto nel 1994 che cifra il contenuto dell'hard-disk infetto. E' un virus polimorfico, ovvero modifica se stesso ad ogni infezione per rendere più difficile il suo riconoscimento. Purtroppo, per un attaccante, un virus di questo tipo ha un difetto, infatti una volta scoperto, può essere osservato e studiato. In pratica il modo di vedere il virus è identico per il difensore e per l'attaccante. Le riflessioni sul tema portarono Young a considerare che se fosse stato possibile modificare il modo di vedere le cose, in pratica rendere asimmetrico il sistema, allora l'attacco poteva essere molto più pericoloso in quanto l'analista non avrebbe avuto modo di studiare il virus.

I termini simmetria e asimmetria sono impiegati spesso nella crittografia. Uno dei sistemi di cifratura più noti oggi consiste proprio nell'impiego della cifratura asimmetrica, basata sull'impiego di due chiavi di cifratura, dette "chiave pubblica" e "chiave privata". L'impiego di un sistema a due chiavi per potenziare un virus non era mai stata esplorata e proprio questo fece Young. Ma si trattava di una idea che andava studiata bene e per farlo ottenne il supporto della università che, grazie al professor Moti Yung, gli offrì la possibilità di sviluppare la sua tesi.

Adam Young e Moti Yung hanno ideato il primo criptovirus (ovvero un virus che contiene e fa uso di una chiave pubblica), in questo modo l'hacker poteva cifrare i dati di una vittima e chiedere un riscatto per "liberarli". Riscatto che di solito ha un costo inferiore all'eventuale ricorso ad una società di sicurezza.

La tesi fu discussa e i risultati vennero presentati anche alla conferenza del 6-8 maggio 1996 dell' IEEE Symposium on Security and Privacy con un intervento dal titolo: "Cryptovirology: extorsion-based security threats and countermeasures.

In particolare questo ransomware appartiene alla categoria dei cryptolocker.

Per concludere, una semplice osservazione sui ransomware: seppure assurti agli onori delle cronache in questi ultimi anni essi hanno un loro posto nella storia scientifica, sono documentati e studiati presso le università e, soprattutto, hanno ormai 23 anni compiuti, un'età più che rispettabile nel mondo ultraveloce dell'informatica... eppure ancora oggi continuano a fare danni!

Alessandro Rugolo

Per approfondire:

- Exposing cryptovirology, Adam Young, Moti Yung, Wiley publishing, 2004

- https://www.iacr.org/jofc/

- http://www.tayloredge.com/reference/Mathematics/TEA-XTEA.pdf

- https://www.f-secure.com/v-descs/one_half.shtml

- https://ieeexplore.ieee.org/document/502676

- https://www.difesaonline.it/evidenza/cyber/fine-anno-da-brividi-nel-cyber-spazio-tra-nuovi-rischi-e-vecchie-minacce-mutanti

- https://www.difesaonline.it/evidenza/cyber/satori-il-risveglio-delle-botnet-e-le-altre-sfide-del-2018-la-cyber-security

Traduttore automatico - Read this site in another language

domenica 12 gennaio 2020

Giulia, Gionzo e il lungo occhio.

Quella sera Giulia era molto soddisfatta. Il nonno le aveva portato due regali. Il primo l'aveva scartato poco prima di cena. Si trattava di un bellissimo pupazzo di Gionzo.

Era un pupazzo di lana, morbido e profumato, bellissimo!

Giulia era seduta a tavola ma non vedeva l'ora di potersi alzare per scartare il secondo regalo. Il nonno aveva detto che si trattava di due regali di natale da parte di Gionzo ma lei sapeva bene che non era vero. Ormai era cresciuta e non era così facile ingannarla! Dove stava Gionzo, sulla sua navicella diretto verso Marte non c'era l'Ufficio Postale… Ma adesso il suo problema consisteva nel riuscire a convincere la mamma che poteva alzarsi per andare ad aprire il secondo regalo, il pacco più grande che stava poggiato sulla poltrona in pelle vicino al camino.

Chissà cosa conteneva!

Dal suo posto a tavola poteva vederlo. Si trattava di una scatola grande, un po' allungata, avvolta con la stessa carta con il disegno dei pianeti utilizzata per il suo nuovo pupazzo.

Non poteva trattarsi del telelunofono che aspettava con ansia, il pacco era troppo grande.

Ma allora di che cosa si trattava? Giulia non aveva idea… ma doveva essere qualcosa di fantastico.

- Mamma, posso alzarmi? Vorrei aprire il regalo assieme al nonno, prima di andare a letto… Giulia aveva pensato che forse la cosa più semplice era domandare il permesso. Si vede che stava crescendo. Fino a qualche mese prima avrebbe semplicemente provato ad allontanarsi e la mamma o il papà l'avrebbero costretta a stare seduta. Questa era la prima volta che chiedeva il permesso.

- Giulia, hai finito di mangiare?

- Si mamma... Rispose prontamente.

- Ed il nonno? Hai chiesto al nonno se ha finito di mangiare? Disse la mamma con tono di rimprovero...

- Si cara - rispose il nonno poggiando la forchetta - oggi non ho molta fame. Per cui, se per voi va bene, io e Giulia ci spostiamo vicino al camino per aprire il regalo.

- Certamente, potete alzarvi allora, ma consideratela un'eccezione. Disse con tono serio il papà di Giulia che fino a quel momento era stato in silenzio, e mentre parlava faceva l'occhiolino alla moglie per chiederle di lasciarli fare… per una volta le regole si possono anche violare.

- Siiii, urlò Giulia, che non credeva alle sue orecchie. Qualche istante le fu sufficiente per portarsi sopra il pacco e armeggiare, questa volta senza troppa attenzione nei confronti della carta, per aprirlo. Le ci volle però l'aiuto del nonno per estrarre una grossa scatola azzurra, sulla quale era impressa l'immagine di un piccolo telescopio, strumento che Giulia non conosceva.

- Nonno, nonno, che cos'è questo apparecchio? Disse Giulia col suo solito tono di voce - non ho mai visto una cosa del genere.

- Questo si chiama telescopio, nipotina mia, è uno strumento che serve per guardare il cielo. Le stelle, i pianeti, la Luna, Marte… e magari, se siamo fortunati, anche la piccola navicella di Gionzo!

Giulia era incredula. Gli occhi spalancati e la bocca aperta… per la prima volta nella sua vita di bambina non trovava il fiato per parlare, e per lei non era normale. L'emozione all'idea di poter vedere il suo amico Gionzo, anche se non capiva bene come fosse possibile, la costringeva ad un silenzio irreale. Poi, pian piano, la gioia prese il posto dello stupore e senza alcun preavviso finalmente riuscì a parlare… anzi, ad urlare.

E mentre urlava saltò in braccio al nonno pregandolo di spiegarle tutto di quel magico strumento che seppure aveva un nome cosi strano, e che aveva già dimenticato a favore del più semplice "Lungo Occhio", preannunciava delle splendide novità.

- Nonno, nonno, dai, fammi vedere come funziona questo lungo occhio… andiamo a vedere il nostro amico Gionzo… e mentre parlava lo tirava per i pantaloni verso la finestra.

- Un attimo piccola mia - disse il nonno - lasciami montare il cavalletto, due minuti e siamo pronti.

Giulia non stava più nella pelle e il resto della serata non stacco gli occhi dall'oculare per neanche un istante ed ogni cosa che guardava nel cielo era una concerto di "ho...", "siii…", "bellissimo..."

Guardarono prima di tutto la Luna, poi riuscirono a trovare Marte, quasi per miracolo (a causa della troppa luce non era facile vedere i pianeti). Giulia si sentiva molto più vicina al suo amico Gionzo e al Camaleone, che sapeva perduti lassù, in viaggio verso Marte.

Poi, una stella più luminosa di altre apparve nell'obiettivo...

- Vedi questa stella più luminosa? - Disse il nonno con una voce che sembrava preannunciare qualcosa di importante - Quella si chiama Alfa Centauri ed è la stella più vicina al Sole. Guarda che bella...

Giulia guardava affascinata. Quella sera le si era aperto un mondo, anzi, un Universo, di cui non aveva mai avuto veramente idea… Questo era un mondo tutto nuovo, enorme, da esplorare, magari assieme al suo amico Gionzo. Per la prima volta qualcosa le aveva fatto pensare che forse da grande avrebbe voluto esplorare il cielo… come faceva il suo amico Gionzo, su una navicella tutta sua. Anche lei, la piccola Giulia, voleva diventare una estronauta...

Alessandro Rugolo

Era un pupazzo di lana, morbido e profumato, bellissimo!

Giulia era seduta a tavola ma non vedeva l'ora di potersi alzare per scartare il secondo regalo. Il nonno aveva detto che si trattava di due regali di natale da parte di Gionzo ma lei sapeva bene che non era vero. Ormai era cresciuta e non era così facile ingannarla! Dove stava Gionzo, sulla sua navicella diretto verso Marte non c'era l'Ufficio Postale… Ma adesso il suo problema consisteva nel riuscire a convincere la mamma che poteva alzarsi per andare ad aprire il secondo regalo, il pacco più grande che stava poggiato sulla poltrona in pelle vicino al camino.

Chissà cosa conteneva!

Dal suo posto a tavola poteva vederlo. Si trattava di una scatola grande, un po' allungata, avvolta con la stessa carta con il disegno dei pianeti utilizzata per il suo nuovo pupazzo.

Non poteva trattarsi del telelunofono che aspettava con ansia, il pacco era troppo grande.

Ma allora di che cosa si trattava? Giulia non aveva idea… ma doveva essere qualcosa di fantastico.

- Mamma, posso alzarmi? Vorrei aprire il regalo assieme al nonno, prima di andare a letto… Giulia aveva pensato che forse la cosa più semplice era domandare il permesso. Si vede che stava crescendo. Fino a qualche mese prima avrebbe semplicemente provato ad allontanarsi e la mamma o il papà l'avrebbero costretta a stare seduta. Questa era la prima volta che chiedeva il permesso.

- Giulia, hai finito di mangiare?

- Si mamma... Rispose prontamente.

- Ed il nonno? Hai chiesto al nonno se ha finito di mangiare? Disse la mamma con tono di rimprovero...

- Si cara - rispose il nonno poggiando la forchetta - oggi non ho molta fame. Per cui, se per voi va bene, io e Giulia ci spostiamo vicino al camino per aprire il regalo.

- Certamente, potete alzarvi allora, ma consideratela un'eccezione. Disse con tono serio il papà di Giulia che fino a quel momento era stato in silenzio, e mentre parlava faceva l'occhiolino alla moglie per chiederle di lasciarli fare… per una volta le regole si possono anche violare.

- Siiii, urlò Giulia, che non credeva alle sue orecchie. Qualche istante le fu sufficiente per portarsi sopra il pacco e armeggiare, questa volta senza troppa attenzione nei confronti della carta, per aprirlo. Le ci volle però l'aiuto del nonno per estrarre una grossa scatola azzurra, sulla quale era impressa l'immagine di un piccolo telescopio, strumento che Giulia non conosceva.

- Nonno, nonno, che cos'è questo apparecchio? Disse Giulia col suo solito tono di voce - non ho mai visto una cosa del genere.

- Questo si chiama telescopio, nipotina mia, è uno strumento che serve per guardare il cielo. Le stelle, i pianeti, la Luna, Marte… e magari, se siamo fortunati, anche la piccola navicella di Gionzo!

Giulia era incredula. Gli occhi spalancati e la bocca aperta… per la prima volta nella sua vita di bambina non trovava il fiato per parlare, e per lei non era normale. L'emozione all'idea di poter vedere il suo amico Gionzo, anche se non capiva bene come fosse possibile, la costringeva ad un silenzio irreale. Poi, pian piano, la gioia prese il posto dello stupore e senza alcun preavviso finalmente riuscì a parlare… anzi, ad urlare.

E mentre urlava saltò in braccio al nonno pregandolo di spiegarle tutto di quel magico strumento che seppure aveva un nome cosi strano, e che aveva già dimenticato a favore del più semplice "Lungo Occhio", preannunciava delle splendide novità.

- Nonno, nonno, dai, fammi vedere come funziona questo lungo occhio… andiamo a vedere il nostro amico Gionzo… e mentre parlava lo tirava per i pantaloni verso la finestra.

- Un attimo piccola mia - disse il nonno - lasciami montare il cavalletto, due minuti e siamo pronti.

Giulia non stava più nella pelle e il resto della serata non stacco gli occhi dall'oculare per neanche un istante ed ogni cosa che guardava nel cielo era una concerto di "ho...", "siii…", "bellissimo..."

Guardarono prima di tutto la Luna, poi riuscirono a trovare Marte, quasi per miracolo (a causa della troppa luce non era facile vedere i pianeti). Giulia si sentiva molto più vicina al suo amico Gionzo e al Camaleone, che sapeva perduti lassù, in viaggio verso Marte.

Poi, una stella più luminosa di altre apparve nell'obiettivo...

- Vedi questa stella più luminosa? - Disse il nonno con una voce che sembrava preannunciare qualcosa di importante - Quella si chiama Alfa Centauri ed è la stella più vicina al Sole. Guarda che bella...

Giulia guardava affascinata. Quella sera le si era aperto un mondo, anzi, un Universo, di cui non aveva mai avuto veramente idea… Questo era un mondo tutto nuovo, enorme, da esplorare, magari assieme al suo amico Gionzo. Per la prima volta qualcosa le aveva fatto pensare che forse da grande avrebbe voluto esplorare il cielo… come faceva il suo amico Gionzo, su una navicella tutta sua. Anche lei, la piccola Giulia, voleva diventare una estronauta...

Alessandro Rugolo

sabato 11 gennaio 2020

USA - Iran, una nuova guerra ibrida dal futuro incerto

“Esiste

una guerra silenziosa. Le armi sono invisibili, gli schieramenti

fluidi e di difficile identificazione. Potrebbe sembrare una spy

story da romanzo eppure vicende come quella degli attacchi

informatici avvenuti nel corso delle ultime elezioni americane sono

soltanto alcuni tra i più eclatanti episodi di cyber war, una realtà

a metà strada tra spionaggio e atto di guerra. Cina, Corea del Nord,

Stati Uniti, Russia, cani sciolti, mercenari del web. Lo scenario è

vasto e intricato”.

Si tratta della descrizione del libro

“Cyber War, La Guerra prossima ventura” di Aldo

Giannuli e Alessandro Curioni e rappresenta benissimo lo scenario a

cui stiamo assistendo dal 2007 ad oggi.

In

questo scenario si innesta ciò a cui stiamo assistendo in questi

giorni tra USA e Iran, ossia quello che possiamo definire un nuovo

conflitto ibrido che ha una chiara matrice politica. Allora, dando

seguito a quanto scritto pochi giorni fa da Alessandro Rugolo

nell’articolo: USA

vs Iran: conflitto convenzionale o cyber ?,

proviamo ad approfondire, anche da un punto di vista tecnico, quanto

sta accadendo in questi giorni.

Il

governo degli Stati Uniti ha emesso un avviso di sicurezza durante il

fine settimana d’inizio anno, mettendo in guardia contro possibili

atti di terrorismo e cyber-attacchi che potrebbero essere compiuti

dall'Iran in seguito all'uccisione del generale Qassim Suleimani,

avvenuto all’aeroporto di Baghdad da parte dell'esercito

statunitense venerdì 3 gennaio. L’attacco aereo che ha provocato

la morte del Generale Suleimani è accaduto dopo violente proteste e

attacchi contro l'ambasciata americana a Baghdad da parte di

sostenitori dell'Iran.

Dopo

l'uccisione del generale Suleimani, la leadership iraniana e diverse

organizzazioni estremiste affiliate al Governo, hanno dichiarato

pubblicamente che intendevano vendicarsi contro gli Stati Uniti tanto

che Il DHS (Department of Homeland Security) ha dichiarato che

"l’Iran e i suoi partner, come Hizballah, hanno tutte le

capacità per condurre operazioni cibernetiche contro gli Stati

Uniti”.

Senza

ombra di dubbio le Infrastrutture critiche rappresentano un obiettivo

primario e, sempre secondo il DHS, i possibili scenari di attacco

potrebbero includere "scouting e pianificazione contro le

infrastrutture e attacchi cyber mirati contro una serie di obiettivi

basati negli Stati Uniti."

"L'Iran

ha un solido programma informatico e può eseguire attacchi

informatici contro gli Stati Uniti," ha detto il DHS. "L'Iran

è in grado, come minimo, di effettuare attacchi con effetti

dirompenti temporanei contro le infrastrutture critiche negli Stati

Uniti."

Anche

se il Segretario alla Sicurezza Interna degli Stati Uniti Chad F.

Wolf ha detto che "non c'è una minaccia specifica e credibile

contro il Paese", l'allarme lanciato dal National

Terrorism Advisory System

(NTAS) avverte anche che "un attacco negli USA può avvenire con

poco o nessun avvertimento".

Le

aziende di sicurezza informatica, come Crowdstrike e FireEye,

ritengono che eventuali futuri attacchi informatici colpiranno, con

molta probabilità, le infrastrutture critiche statunitensi, molto

probabilmente utilizzando malware con capacità distruttive e di

cancellazione dei dati, come i gruppi di hacker sponsorizzati dallo Stato iraniano avrebbero fatto in passato contro altri obiettivi nel

Medio Oriente.

Ciò

che, forse, non è così noto, è il fatto che gruppi di hacking

iraniani hanno ripetutamente attaccato obiettivi degli Stati Uniti

nel corso dell'ultimo anno anche se le due motivazioni principali

sono state da un lato il cyber-spionaggio (Silent

Librarian)

e dall’altro motivazioni di natura finanziaria attraverso gruppi

criminali informatici (SamSam

gruppo ransomware).

Joe

Slowik, un cacciatore di malware ICS per Dragos,

suggerisce che gli Stati Uniti dovrebbero adottare un approccio

proattivo e prevenire alcuni attacchi informatici.

"Gli

Stati Uniti o elementi associati agli Stati Uniti potrebbero

utilizzare questo periodo di incertezza iraniana per interrompere o

distruggere i nodi di comando e controllo o delle infrastrutture

utilizzate per controllare e lanciare attacchi informatici ritorsivi,

annullando tale capacità prima che possa entrare in azione" ha

detto Slowik in un post sul blog

pubblicato lo scorso sabato.

A

valle di questo articolo, non si sono segnalate risposte provenienti

da gruppi di hacker facenti riferimento al governo iraniano anche se

abbiamo visto alcuni attacchi informatici di basso livello

verificatisi durante lo scorso fine settimana, sotto forma di

defacement di alcuni siti web.

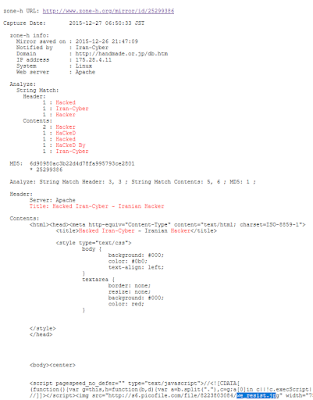

Tra

questi, quello più significativo è il portale ufficiale del

governo, il “Federal Depository Library Program” (FDLP). Secondo

un'analisi condotta che descriviamo nel seguito, sul portale FDLP era

in esecuzione un'installazione obsoleta di Joomla ed è stato, molto

probabilmente, sfruttando proprio le vulnerabilità dettate dalla

mancanza di aggiornamento di Joomla stesso che gli hacker hanno

eseguito il defacement.

In

ogni caso, è giusto segnalare che questi attacchi sembrano essere

stati effettuati da attori non affiliati con il regime di Teheran ma

con una lunga storia di azioni di defacement non particolarmente

sofisticati risalenti agli anni precedenti. Gli attacchi sembrano

essere opportunistici e non legati ad operazioni pianificate.

Per

il momento, la maggior parte delle ricadute relative all'uccisione

del generale Soleimani sembrano essere limitate al fronte politico.

Per fare un esempio, il governo iraniano ha annunciato nella giornata

di martedì 7 gennaio che non avrebbe rispettato più i limiti

contenuti nell'accordo nucleare Iran-USA 2015, dal quale gli USA si

erano peraltro già ritirati unilateralmente. Inoltre, il parlamento

iracheno ha anche votato per cacciare le truppe statunitensi dal

paese.

Nel

frattempo, il Dipartimento di Stato degli Stati Uniti ha esortato i

cittadini statunitensi a lasciare immediatamente l'Iraq in quanto le

loro vite potrebbero essere in pericolo e potrebbero essere

intrappolate nel mezzo di complotti e rapimenti terroristici. Quello

che è avvenuto dopo, con il lancio dei missili iraniani, è, forse,

solo l’inizio di un qualcosa che tutti vorremmo terminasse subito.

Breve Analisi del Defacement di FDLP.gov

A

noi interessa, però, capire cosa sia successo in termini cibernetici

e quali siano stati i fattori che hanno portato al defacement di

molti siti americani. Alla stesura questo articolo, se ne contavano

già 150. Per farlo, come anticipato, focalizziamoci sul sito

http://fdlp.gov/.

Consentitemi, pertanto, di iniziare dicendo che questo defacement non

è né una sorpresa né, tantomeno, merita necessariamente una

grandissima attenzione ma è un esercizio da cui si possono imparare

molte cose in merito alla cultura del defacement e da cui si possono

trarre spunti interessanti per ricerche future.

Il

defacement è di una semplicità estrema. Gli attaccanti hanno

caricato due immagini e oscurato il resto della pagina. Hanno

aggiunto il bit standard "lol u get Owned"

nella parte inferiore della pagina e, una volta modificata la pagina

del sito, si sono dedicati a lanciare defacement automatici verso

altri siti grazie a tecniche di SQL Injection.

Quello

che si è rivelato davvero interessante è il fatto che c'erano dei

dati di tipo EXIF in "we_resist.jpg" il che indica il

fatto che erano stati creati nel 2015 con Adobe Photoshop CS6.

L'immagine immediatamente sottostante, quella con Donald Trump

(1.jpg) non aveva, invece, questo genere di dati. Visto che quasi

tutti i principali siti di hosting di immagini e siti di social media

rimuovono questi dati, questo fatto, di per sé. Rappresenta

un'anomalia interessante.

Facendo

un po' di ricerche in relazione al nome dell'immagine è emerso un

sito “izumino.jp”. Questo sito si concentra sulla raccolta di

metadati estremamente rilevanti per le attività di defacement e,

quindi, ha consentito di scoprire che il nome dell'immagine era

presente nel codice sorgente di un precedente defacement.

L'immagine

è stata originariamente caricata su un sito di hosting di immagini

in lingua persiana dove è ancora disponibile

(http://s6.picofile.com/file/8223803084/we_resist.jpg).

L'immagine è stata utilizzata per la prima volta nel 2015 in una

violazione avvenuta ai danni del sito supersexshop.com.br e

successivamente, su altri siti. Questi defacement sono stati

segnalati in una classifica dei defacement conosciuta come Zone-H da

“IRAN-CYBER” che contengono circa 2.447 "notifiche" di

defacement risalenti alla fine del 2015. Vale la pena notare che

nessuno ha rivendicato il defacement di FDLP su Zone-H.

Fin

dall’anno in cui fu creato, nel 2008, FDLP.gov è sempre stato un

sito basato su Joomla. Il codice è stato modificato nel corso degli

anni con un cambio di modello avvenuto nel 2014 e plug-in differenti

che sono stati implementati nel corso degli anni. Tuttavia, quando si

osserva il codice sorgente più recente, prima della defacement,

sembra che molti plug-in, come MooTools, e dipendenze esterne, come

Bootstrap, non siano stati aggiornati dal 2012.

Ora

che abbiamo stabilito che gran parte del codice non veniva aggiornato

dal 2012, proviamo a dare un'occhiata ai plug-in e ai vari

componenti. Navigando tra le due pagine si evidenzia quanto segue:

media/com_rsform

media/com_hikashop

media/mod_rsseventspro_upcoming

modules/mod_djmegamenu

plugins/system/maximenuckmobile

media/com_hikashop

media/mod_rsseventspro_upcoming

modules/mod_djmegamenu

plugins/system/maximenuckmobile

La

cosa sconvolgente è che una di queste stringhe è stata realizzata

senza criteri di sicurezza e, pertanto, con la possibilità di

accettare e pubblicare eventuali modifiche apportate da un qualsiasi

utente, senza alcun privilegio amministrativo ☹

Se

diamo un’occhiata alla RSForm quello che appare evidente è che

questa era presente fin dal 2014 sulla pagina

fdlp.gov/collection-tools/claims e che la versione in essere

presentava delle vulnerabilità note da oltre un anno e mezzo come

segnalato da KingSkrupellos.

Insomma,

per finire, purtroppo, tutto il mondo è Paese 😊

Carlo Mauceli

Nota:

Defacing - termine inglese che, come il suo sinonimo defacement, ha

il significato letterale di "sfregiare, deturpare", in

italiano reso raramente con defacciare) nell'ambito della sicurezza

informatica ha solitamente il significato di cambiare illecitamente

la home page di un sito web (la sua "faccia") o

modificarne, sostituendole, una o più pagine interne. Pratica che,

condotta da parte di persone non autorizzate e all'insaputa di chi

gestisce il sito, è illegale in tutti i paesi del mondo.

Un sito che è stato

oggetto di questo tipo di deface vede sostituita la propria pagina

principale, spesso insieme a tutte le pagine interne, con una

schermata che indica l'azione compiuta da uno o più cracker. Le

motivazioni di tale atto vandalico possono essere di vario tipo,

dalla dimostrazione di abilità a ragioni ideologiche. Le tecniche

utilizzate per ottenere i permessi di accesso in scrittura al sito

sfruttano solitamente i bug presenti nel software di gestione del

sito oppure nei sistemi operativi sottostanti; più raro il caso di

utilizzo di tecniche di ingegneria sociale.

Fonti:

domenica 5 gennaio 2020

US vs Iran: conflitto convenzionale o cyber?

Cosa sta accadendo nel mondo in questi giorni è possibile leggerlo su tutti i giornali.

Senza pretendere, certo, di poter leggere "la verità" su quanto accade (ma esiste poi una "verità"?), è comunque possibile farsi un'idea propria.

Più difficile è per il grande pubblico capire cosa avviene in campo cyber tra i due belligeranti: USA e Iran.

Stati Uniti d'America e Iran, secondo quanto pubblicamente disponibile, sono due potenze cyber e dispongono di arsenale non irrilevante e che sembra abbiano già utilizzato in diverse occasioni. Per farsi una idea delle capacità dell'Iran potete dare uno sguardo alla lista delle APT che secondo gli analisti sono guidate dallo stato (per citarne solo alcune: APT 33, APT 39, Charming Kitten, Cleaver, CopyKittens... ).

Per quanto riguarda le capacità americane, è inutile dare una scorsa alle liste di APT perché non troverete niente, ma potete vedere la loro organizzazione e capire di cosa stiamo parlando. Non dimentichiamo inoltre che lo "scherzo" conosciuto con il nome di Stuxnet, nell'ambito di una operazione americana del 2006 contro l'Iran non è stato mai dimenticato. Da allora le cose però potrebbero essere cambiate.

Dopo aver fatto un breve tour su internet per comprendere di cosa i due stati belligeranti sono ritenuti capaci, vediamo cosa sta accadendo in giro per il mondo e se ci sono segnalazioni di attacchi cyber.

I giornali riportano diverse segnalazioni di defacement (sostituzione della home page originale di un sito con altra solitamente riportante un messaggio) e attacchi contro infrastrutture e siti americani.

Il sito US del Federal Depository Library Program è una delle prime vittime, si segnala anche il defacement della pagina web thebestofminneapolis.org.

I messaggi inviati dall'Iran agli Stati Uniti relativi all'uccisione del Generale Qasem Suleimani annunciano vendetta, questo significa che il livello di rischio cyber è da considerarsi molto elevato.

Chiaramente in una situazione simile, chi ha maggiormente da perdere è chi utilizza estensivamente i servizi digitali questo perché la superficie di attacco è superiore (in pratica significa che bisogna

difendersi su molti fronti).

Qualcuno potrebbe pensare che noi non siamo in guerra ma occorre ricordare che talvolta, in guerra, si può essere trascinati dalle Alleanze e la Nato ha già dichiarato che il ricorso all'Art.5 (difesa collettiva) potrebbe essere invocato anche a seguito di un attacco cyber.

Purtroppo però, al di là del fatto che l'Italia sia da una parte o dall'altra, oppure neutrale, come spesso avviene, quando si ha a che fare con il cyberspace non si può prevedere quali saranno i "danni collaterali", le frontiere statali non esistono su Internet per cui sarà necessario fare molta attenzione agli indicatori raccolti dalle società di analisi operative e mettere in campo comunque tutto ciò di cui disponiamo in campo di prevenzione.

Noi cercheremo di fare informazione, come facciamo sempre.

Ai tecnici un in bocca al lupo, il lavoro dei Cert per questo inizio 2020 si preannuncia pesante!

Alessandro Rugolo

Per approfondire:

- https://www.dhs.gov/ntas/advisory/national-terrorism-advisory-system-bulletin-january-4-2020

Senza pretendere, certo, di poter leggere "la verità" su quanto accade (ma esiste poi una "verità"?), è comunque possibile farsi un'idea propria.

Più difficile è per il grande pubblico capire cosa avviene in campo cyber tra i due belligeranti: USA e Iran.

Stati Uniti d'America e Iran, secondo quanto pubblicamente disponibile, sono due potenze cyber e dispongono di arsenale non irrilevante e che sembra abbiano già utilizzato in diverse occasioni. Per farsi una idea delle capacità dell'Iran potete dare uno sguardo alla lista delle APT che secondo gli analisti sono guidate dallo stato (per citarne solo alcune: APT 33, APT 39, Charming Kitten, Cleaver, CopyKittens... ).

Per quanto riguarda le capacità americane, è inutile dare una scorsa alle liste di APT perché non troverete niente, ma potete vedere la loro organizzazione e capire di cosa stiamo parlando. Non dimentichiamo inoltre che lo "scherzo" conosciuto con il nome di Stuxnet, nell'ambito di una operazione americana del 2006 contro l'Iran non è stato mai dimenticato. Da allora le cose però potrebbero essere cambiate.

Dopo aver fatto un breve tour su internet per comprendere di cosa i due stati belligeranti sono ritenuti capaci, vediamo cosa sta accadendo in giro per il mondo e se ci sono segnalazioni di attacchi cyber.

I giornali riportano diverse segnalazioni di defacement (sostituzione della home page originale di un sito con altra solitamente riportante un messaggio) e attacchi contro infrastrutture e siti americani.

Il sito US del Federal Depository Library Program è una delle prime vittime, si segnala anche il defacement della pagina web thebestofminneapolis.org.

I messaggi inviati dall'Iran agli Stati Uniti relativi all'uccisione del Generale Qasem Suleimani annunciano vendetta, questo significa che il livello di rischio cyber è da considerarsi molto elevato.

Chiaramente in una situazione simile, chi ha maggiormente da perdere è chi utilizza estensivamente i servizi digitali questo perché la superficie di attacco è superiore (in pratica significa che bisogna

difendersi su molti fronti).

Sono attesi altri attacchi e le autorità americane hanno diffuso l'allarme indicando che l'Iran "maintains a robust cyber program and can execute cyber Attacks against the United States. Iran is capable, at minimum, of carrying out Attacks with temporary disruptive effects against critical infrastructure in the United States".

E noi cosa possiamo dire? L'Italia è a rischio?Qualcuno potrebbe pensare che noi non siamo in guerra ma occorre ricordare che talvolta, in guerra, si può essere trascinati dalle Alleanze e la Nato ha già dichiarato che il ricorso all'Art.5 (difesa collettiva) potrebbe essere invocato anche a seguito di un attacco cyber.

Purtroppo però, al di là del fatto che l'Italia sia da una parte o dall'altra, oppure neutrale, come spesso avviene, quando si ha a che fare con il cyberspace non si può prevedere quali saranno i "danni collaterali", le frontiere statali non esistono su Internet per cui sarà necessario fare molta attenzione agli indicatori raccolti dalle società di analisi operative e mettere in campo comunque tutto ciò di cui disponiamo in campo di prevenzione.

Noi cercheremo di fare informazione, come facciamo sempre.

Ai tecnici un in bocca al lupo, il lavoro dei Cert per questo inizio 2020 si preannuncia pesante!

Alessandro Rugolo

Per approfondire:

- https://www.siasat.com/us-govt-website-briefly-defaced-iranian-hackers-1783565/

- https://english.lokmat.com/international/us-govt-website-briefly-defaced-by-iranian-hackers/

- https://www.cbsnews.com/news/iran-hackers-briefly-deface-website-for-u-s-government-library-with-pro-iranian-message/

- https://edition.cnn.com/2020/01/05/tech/iran-cyberattacks-retaliation/index.html- https://www.dhs.gov/ntas/advisory/national-terrorism-advisory-system-bulletin-january-4-2020

sabato 4 gennaio 2020

L'estronauta prosegue il viaggio...

Era una bella giornata primaverile.

Il pomeriggio era luminoso e tiepido e le farfalle svolazzavano in cerca dei fiori più colorati su cui posarsi per raccogliere il nettare.

Giulia era appena rientrata da scuola e vedendo le farfalle posarsi sui fiori del giardino decise che era arrivato il momento di mettersi in caccia.

Certo, le farfalle non avevano alcuna difficoltà a mettersi in salvo dato che l'arrivo della cacciatrice era annunciato da urla gioiose e corse forsennata, per cui al termine della caccia il risultato era sempre lo stesso. Le farfalle erano ancora libere e il vestitino di Giulia cambiava immancabilmente colore, da bianco latte prendeva tutte le possibili sfumature di rosso terra e verde!

- Giulia, cosa combini, guarda come ti sei ridotta! Disse la mamma con tono di rimprovero.

- Quante volte ti ho detto che prima di giocare in giardino devi cambiarti?

Giulia si era fermata nel bel mezzo della caccia ad una farfalla particolarmente colorata, con le ali grandi e frastagliate, per ascoltare la mamma. Era bastato quell'attimo perché la farfalla si mettesse in salvo oltre la siepe.

- Si mamma, adesso mi cambio - disse Giulia con la sua vocina di circostanza. Quando voleva sapeva essere un angioletto.

- Fai alla svelta che tra poco arriva il nonno.

Ecco qualcosa che Giulia adorava più della caccia alle farfalle! L'arrivo del nonno significava l'arrivo di notizie del suo amico estronauta, Gionzo. Chissà che novità c'erano da Marte. Così Giulia si cambiava senza badare troppo a ciò che indossava e pensava al suo amico e alle cose che gli aveva raccontato sul Sole, sulla Terra, su Giove e su tutti i pianeti che volavano nel cielo. Per lei era una storia strana, con tutte quelle palle gigantesche che volavano nel cielo, ma se Gionzo diceva che le cose stavano così lei non aveva alcun motivo per dubitarne.

E poi anche il nonno era d'accordo e il nonno sapeva tante cose. Il nonno andava spesso in bribioteca e ogni volta prendeva tanti libri con tante cose scritte di tutti i tipi e qualche volta dopo aver letto il libro glielo raccontava.

- Giulia, il nonno bussa alla porta. Puoi aprire tu che io sono impegnata? Disse la mamma richiamando la piccola Giulia alla realtà.

- Certo mamma, faccio io. Urlò Giulia mentre già correva ad aprire la porta.

- Nonno, nonno, ciao nonnino caro, come stai? Urlo Giulia con quanto fiato aveva in corpo e mentre urlava tendeva le braccia verso il nonno per farsi prendere in braccio.

- Ciao piccola. Aspetta un attimo - disse il nonno poggiando un grosso pacco per terra per poterla sollevare da terra.

- Nonno, cosa c'è in quella busta? Disse la piccola a cui non era sfuggito niente. Forse era arrivato qualche regalo per lei dal suo amico Gionzo? Il Natale era già passato ma dato che Gionzo stava molto lontano…

- Questa mattina è passato il postino interstellare e mi ha portato un pacco. All'interno c'era un regalo per me ed uno per te. Ho controllato il mittente - disse il nonno ridendo di nascosto - e non c'era scritto nessun nome, allora ho guardato il francobollo e sono sicuro che si tratta di un pacco che ci ha inviato Gionzo.

- Nonno, ma Gionzo è vicino a Marte, non può essere stato lui. Disse Giulia cercando di fare la faccia seria. Sapeva ormai da tanto tempo che i regali che gli arrivavano da Gionzo erano sempre regali che le faceva il nonno, ma quel gioco le piaceva ancora e non voleva smascherare il nonno, anche perché aveva paura che poi i regali non arrivassero più. Meglio dubitare sempre ma senza esagerare...

- Io credo che si tratti di Gionzo. Comunque sia, questi sono i regali che si trovavano nel pacco. Che ne dici di aprire le scatole e vedere cosa c'è dentro?

Non c'era certo bisogno di ripeterlo due volte. Giulia saltò giù dalle braccia del nonno e in men che non si dica afferrò la busta e la trascinò faticosamente fino al salotto, sul tappeto dove amava giocare a fare le capriole. Dentro la busta, come aveva detto il nonno, c'erano due pacchi, uno più grande ed uno più piccolo. Da quale iniziare? La curiosità era tanta e di solito avrebbe cominciato dal pacco più grande ma questa volta qualcosa l'aveva attirata. Forse era la carta che avvolgeva il pacco più piccolo, una carta color blu scuro con tante stelle e con i pianeti disegnati. Ripensando al racconto di Gionzo era capace di riconoscere il Sole, giallo ed enorme, circondato da tanti pianeti tra i quali la Terra spiccava per i colori azzurro e verde ma anche Marte era ben riconoscibile per il suo colore rosso. Poi c'era un pianeta più grande della Terra che Gionzo aveva chiamato Pallone Gonfiato… o qualcosa del genere. E poi anche altri pianeti di cui non ricordava niente.

- Nonno, questi sono i pianeti vero? Questa e la Terra, è proprio vero, è la più colorata e la più bella. E questi? Questi pianteti che stanno oltre Pallone Gonfiato come si chiamano?

Il nonno non riuscì a trattenersi dal ridere.

- Giulia, quello è Giove, non si chiama pallone gonfiato. Giove è un pianeta gassoso, il più grande del Sistema Solare.

- Si, va bene, Giove, ma Gionzo aveva detto che era un pallone gonfiato! Ma questi altri più piccoli come si chiamano? Disse Giulia impaziente, indicando col dito indice un bel pianeta con tanti anelli intorno.

- Quello si chiama Saturno, anche lui è un pianeta gassoso e tutti quegli anelli sono composti di rocce e ghiaccio. La leggenda dice che si tratti delle piste di pattinaggio dei marziani. - Il nonno parlava sempre con serietà ma Giulia capiva al volo quando il nonno scherzava. Era forse il suo sesto senso o semplicemente il fatto che passava tanto tempo col nonno e sapeva riconoscere ogni inflessione della sua voce. Poco importava. La storia dei marziani che pattinavano sugli anelli di Saturno a lei piaceva per cui un giorno, probabilmente, sarebbe diventata una bella storia.

- Nonno, nonno, e questo pianeta celestino così lontano? Come si chiama? Urlava indicando un punto abbastanza lontano dal Sole. - Questo è l'ultimo pianeta vero? Non se ne vedono altri...

- Quello si chiama Urano, ma non è l'ultimo, se guardi bene infatti ce n'è uno ancora più lontano, un po più scuro, laggiù. Quello è l'ultimo pianeta del sistema solare e si chiama Nettuno.

- Bellissimi! Esclamò Giulia - Un giorno voglio fare un viaggio per visitarli tutti. Magari però bisogna chiedere a mamma una crema per proteggermi dal Sole, come quelle che usiamo al mare...

- Giulia, ancora non hai aperto il pacco… non sei curiosa di sapere cosa contiene?

- Certo che sono curiosa ma devi aiutarmi ad aprirlo senza rovinare la carta. Non vorrei che si rompessero i pianeti...

- Va bene, faccio io, disse il nonno, facendo bene attenzione a non rovinare l'involucro. All'interno del pacco c'era un bellissimo pupazzo con le sembianze di Gionzo, Un pupazzo realizzato con la lana colorata, morbido e profumato. Giulia lo abbracciò e cominciò a correre per la stanza urlando per la contentezza.

Nel mentre il tempo passava e parlando parlando Giulia aveva quasi dimenticato di aprire il pacco più grande, ma ormai era tardi e già la mamma chiamava tutti a tavola per la cena. Forse più tardi, dopo cena, avrebbe scartato anche il secondo regalo...

Alessandro Rugolo

Il pomeriggio era luminoso e tiepido e le farfalle svolazzavano in cerca dei fiori più colorati su cui posarsi per raccogliere il nettare.

Giulia era appena rientrata da scuola e vedendo le farfalle posarsi sui fiori del giardino decise che era arrivato il momento di mettersi in caccia.

Certo, le farfalle non avevano alcuna difficoltà a mettersi in salvo dato che l'arrivo della cacciatrice era annunciato da urla gioiose e corse forsennata, per cui al termine della caccia il risultato era sempre lo stesso. Le farfalle erano ancora libere e il vestitino di Giulia cambiava immancabilmente colore, da bianco latte prendeva tutte le possibili sfumature di rosso terra e verde!

- Giulia, cosa combini, guarda come ti sei ridotta! Disse la mamma con tono di rimprovero.

- Quante volte ti ho detto che prima di giocare in giardino devi cambiarti?

Giulia si era fermata nel bel mezzo della caccia ad una farfalla particolarmente colorata, con le ali grandi e frastagliate, per ascoltare la mamma. Era bastato quell'attimo perché la farfalla si mettesse in salvo oltre la siepe.

- Si mamma, adesso mi cambio - disse Giulia con la sua vocina di circostanza. Quando voleva sapeva essere un angioletto.

- Fai alla svelta che tra poco arriva il nonno.

Ecco qualcosa che Giulia adorava più della caccia alle farfalle! L'arrivo del nonno significava l'arrivo di notizie del suo amico estronauta, Gionzo. Chissà che novità c'erano da Marte. Così Giulia si cambiava senza badare troppo a ciò che indossava e pensava al suo amico e alle cose che gli aveva raccontato sul Sole, sulla Terra, su Giove e su tutti i pianeti che volavano nel cielo. Per lei era una storia strana, con tutte quelle palle gigantesche che volavano nel cielo, ma se Gionzo diceva che le cose stavano così lei non aveva alcun motivo per dubitarne.

E poi anche il nonno era d'accordo e il nonno sapeva tante cose. Il nonno andava spesso in bribioteca e ogni volta prendeva tanti libri con tante cose scritte di tutti i tipi e qualche volta dopo aver letto il libro glielo raccontava.

- Giulia, il nonno bussa alla porta. Puoi aprire tu che io sono impegnata? Disse la mamma richiamando la piccola Giulia alla realtà.

- Certo mamma, faccio io. Urlò Giulia mentre già correva ad aprire la porta.

- Nonno, nonno, ciao nonnino caro, come stai? Urlo Giulia con quanto fiato aveva in corpo e mentre urlava tendeva le braccia verso il nonno per farsi prendere in braccio.

- Ciao piccola. Aspetta un attimo - disse il nonno poggiando un grosso pacco per terra per poterla sollevare da terra.

- Nonno, cosa c'è in quella busta? Disse la piccola a cui non era sfuggito niente. Forse era arrivato qualche regalo per lei dal suo amico Gionzo? Il Natale era già passato ma dato che Gionzo stava molto lontano…

- Questa mattina è passato il postino interstellare e mi ha portato un pacco. All'interno c'era un regalo per me ed uno per te. Ho controllato il mittente - disse il nonno ridendo di nascosto - e non c'era scritto nessun nome, allora ho guardato il francobollo e sono sicuro che si tratta di un pacco che ci ha inviato Gionzo.

- Nonno, ma Gionzo è vicino a Marte, non può essere stato lui. Disse Giulia cercando di fare la faccia seria. Sapeva ormai da tanto tempo che i regali che gli arrivavano da Gionzo erano sempre regali che le faceva il nonno, ma quel gioco le piaceva ancora e non voleva smascherare il nonno, anche perché aveva paura che poi i regali non arrivassero più. Meglio dubitare sempre ma senza esagerare...

- Io credo che si tratti di Gionzo. Comunque sia, questi sono i regali che si trovavano nel pacco. Che ne dici di aprire le scatole e vedere cosa c'è dentro?

Non c'era certo bisogno di ripeterlo due volte. Giulia saltò giù dalle braccia del nonno e in men che non si dica afferrò la busta e la trascinò faticosamente fino al salotto, sul tappeto dove amava giocare a fare le capriole. Dentro la busta, come aveva detto il nonno, c'erano due pacchi, uno più grande ed uno più piccolo. Da quale iniziare? La curiosità era tanta e di solito avrebbe cominciato dal pacco più grande ma questa volta qualcosa l'aveva attirata. Forse era la carta che avvolgeva il pacco più piccolo, una carta color blu scuro con tante stelle e con i pianeti disegnati. Ripensando al racconto di Gionzo era capace di riconoscere il Sole, giallo ed enorme, circondato da tanti pianeti tra i quali la Terra spiccava per i colori azzurro e verde ma anche Marte era ben riconoscibile per il suo colore rosso. Poi c'era un pianeta più grande della Terra che Gionzo aveva chiamato Pallone Gonfiato… o qualcosa del genere. E poi anche altri pianeti di cui non ricordava niente.

- Nonno, questi sono i pianeti vero? Questa e la Terra, è proprio vero, è la più colorata e la più bella. E questi? Questi pianteti che stanno oltre Pallone Gonfiato come si chiamano?

Il nonno non riuscì a trattenersi dal ridere.

- Giulia, quello è Giove, non si chiama pallone gonfiato. Giove è un pianeta gassoso, il più grande del Sistema Solare.

- Si, va bene, Giove, ma Gionzo aveva detto che era un pallone gonfiato! Ma questi altri più piccoli come si chiamano? Disse Giulia impaziente, indicando col dito indice un bel pianeta con tanti anelli intorno.

- Quello si chiama Saturno, anche lui è un pianeta gassoso e tutti quegli anelli sono composti di rocce e ghiaccio. La leggenda dice che si tratti delle piste di pattinaggio dei marziani. - Il nonno parlava sempre con serietà ma Giulia capiva al volo quando il nonno scherzava. Era forse il suo sesto senso o semplicemente il fatto che passava tanto tempo col nonno e sapeva riconoscere ogni inflessione della sua voce. Poco importava. La storia dei marziani che pattinavano sugli anelli di Saturno a lei piaceva per cui un giorno, probabilmente, sarebbe diventata una bella storia.

- Nonno, nonno, e questo pianeta celestino così lontano? Come si chiama? Urlava indicando un punto abbastanza lontano dal Sole. - Questo è l'ultimo pianeta vero? Non se ne vedono altri...

- Quello si chiama Urano, ma non è l'ultimo, se guardi bene infatti ce n'è uno ancora più lontano, un po più scuro, laggiù. Quello è l'ultimo pianeta del sistema solare e si chiama Nettuno.

- Bellissimi! Esclamò Giulia - Un giorno voglio fare un viaggio per visitarli tutti. Magari però bisogna chiedere a mamma una crema per proteggermi dal Sole, come quelle che usiamo al mare...

- Giulia, ancora non hai aperto il pacco… non sei curiosa di sapere cosa contiene?

- Certo che sono curiosa ma devi aiutarmi ad aprirlo senza rovinare la carta. Non vorrei che si rompessero i pianeti...

- Va bene, faccio io, disse il nonno, facendo bene attenzione a non rovinare l'involucro. All'interno del pacco c'era un bellissimo pupazzo con le sembianze di Gionzo, Un pupazzo realizzato con la lana colorata, morbido e profumato. Giulia lo abbracciò e cominciò a correre per la stanza urlando per la contentezza.

Nel mentre il tempo passava e parlando parlando Giulia aveva quasi dimenticato di aprire il pacco più grande, ma ormai era tardi e già la mamma chiamava tutti a tavola per la cena. Forse più tardi, dopo cena, avrebbe scartato anche il secondo regalo...

Alessandro Rugolo

sabato 28 dicembre 2019

Natale con l'estronauta

- Ciao Giulia, sono io…

Disse Gionzo e, senza attendere che lei rispondesse al telelunofono, aggiunse:

- Buon Natale mia carissima piccola amica! Tanti cari auguri dallo spazio!

Giulia era restata in silenzio, attendendo trepidante che Gionzo le lasciasse lo spazio per parlare. Cercando di capire, dalla voce del suo amico, come stava.

Da quando Gionzo si era perduto nel Cibbospazio (come lei lo chiamava) Giulia era sempre preoccupata.

Quest'anno neanche il Natale era riuscita a risollevarla al punto che si era dimenticata di scrivere, con l'aiuto del nonno, la letterina a Babbo Natale. Eppure avrebbe voluto chiedergli tante cose: un nuovo pupazzo di Gionzo l'estronauta e del suo amico Camaleone per prima cosa, oppure l'ultimo modello di telelunofono, quello con le antennine verdi, o ancora un bel gattino piccolino da coccolare e con cui vivere tante avventure nel giardino di casa.

- Ciao Gionzo!!! Urlò Giulia al telefono (volevo dire telelunofono naturalmente!). Come stai? Sei riuscito a risolvere i problemi col nuovo Antivrus?!? Qui siamo tutti preoccupati per te… Quando arrivi? Noi stiamo già preparando la festa per Natale e il nonno mi ha pomesso che tu sei il nostro ospite. Dimmi di si, ti prego, dimmi di si… - e Giulia avrebbe continuato così per chissà quanto tempo se Gionzo non l'avesse interrotta con la sua voce lontana.

- Cara piccola amica mia - cominciò Gionzo, e dal tono triste non lasciava dubbi - mi dispiace ma è impossibile. Giulia accettò quelle parole come se Gionzo avesse detto che stava morendo. Divenne pallida, si fermò di colpo e per un istante il telelunofono del nonno rischiò seriamente di finire in terra (e rompersi, cosa che era già accaduta diverse volte) ma questa volta Giulia si riprese subito e senza perdersi d'animo cominciò ad incoraggiare il suo amico estronauta.

- Gionzo, ma hai indossato il casco potenziante? Sai che con quello riuscirai a risolvere tutti i problemi che hai con il Accher!!! Fancesco ti sta aiutando vero? Cosa posso fare per te? Io adesso mi metto il casco potenziante, magari così ti posso aiutare di più. - e mentre parlava si agitava alla ricerca di una soluzione ad un problema che non capiva - Nonno, devi aiutare Gionzo, altrimenti non può venire da noi per Natale...

- Giulia calmati - disse Gionzo con voce calma ma sicura - non devi preoccuparti, vedrai che riuscirò a risolvere. Ci vorrà un po più tempo di quanto pensassi ma grazie a Francesco riuscirò a risolvere tutti i problemi. Però al momento il computer di bordo della mia navicella non mi vuole più dar retta. La navicella infatti si sta dirigendo invece che verso la Terra verso il pianeta rosso...

- Gionzo, è terribile… - disse Giulia - un pianeta rosso… è pericoloso? Chi può averlo colorato così? Dove si trova questo pianeta rosso? E' molto lontano da casa? - ed ancora una volta non avrebbe più smesso di fare domande.

- Nonno, dimmi, cos'è questo pianeta rosso?

- Piccola mia, il pianeta rosso è il pianeta più vicino alla Terra, il suo nome e Marte e viene chiamato pianeta rosso perché il suo colore sembra essere il rosso quando lo si guarda con il telescopio dalla Terra. Devi sapere che Marte è un pianeta poco più piccolo della Terra che a causa della sua distanza dal Sole è molto più freddo… ma sono sicuro che se invece che fare domande provi ad ascoltare Gionzo, lui potrà spiegarti tante cose interessanti.

Come faceva sempre in questi casi, Giulia lasciò cadere il telefono (che finì sulla poltrona!) e portò le mani alla bocca per costringersi a stare zitta.

In questo modo, dopo aver raccolto nuovamente il telefono indenne, chiese a Gionzo di spiegarle qualcosa su Marte, il pianeta rosso.

- Cara Giulia - cominciò Gionzo con la sua voce rassicurante, devi sapere che la Terra non è l'unico pianeta del Sistema Solare. Tutti i pianeti si muovono attorno ad una grande stella che si chiama Sole, una stella molto grande che ci riscalda con i suoi raggi e permette a tutti gli esseri viventi sulla Terra di crescere e svilupparsi grazie proprio al suo calore. Poi c'è un piccolo pianeta, che si chiama Mercurio, talmente vicino al sole che si dice che i suoi abitanti, se ce ne fossero (perché non ne sono ancora stati trovati!), sarebbero come tanti bei polli arrosto ben rosolati, probabilmente anche troppo rosolati...

- Ma i polli arrosto non possono vivere su Meccurio… - disse Giulia ridacchiando sotto sotto… - semmai vivono nella rosticceria che c'è qui vicino a casa del nonno...

- Poi, un poco più lontano dal Sole, si trova il secondo pianeta, Venere, un bel pianeta anch'esso calduccio però. Grande quasi come la Terra, Venere è un bel pianeta che un giorno o l'altro vorrei andare a visitare.

- Il terzo pianeta del sistema solare è la Terra, il più bel pianeta di tutti, che tu conosci un pochino ma che dovresti vedere quanto è bello visto da quassù. Sembra un palloncino colorato di blu splendente!

- Dopo la Terra c'è Marte, il quarto pianeta del sistema solare...

- Ma Gionzo, - lo interruppe Giulia con voce preoccupata - ti sei dimenticato la Luna, la Luna è vicina alla Terra ...

- No piccola mia, la nostra cara Luna, che tu conosci bene grazie a tutti i racconti delle mie esplorazioni, non è un pianeta, ma un satellite della Terra. Forse un tempo anche la Luna era un pianeta del Sistema Solare ma oggi è un satellite della Terra e niente più…

- Dicevo dunque che dopo la Terra viene Marte, chiamato il pianeta rosso per il suo colore. Gli astronomi pensano che il suo colore sia dovuto alle polveri che si trovano nell'atmosfera, ma io penso piuttosto che si possa trattare di qualche fenomeno misterioso, magari dovuto ai suoi abitanti, i Marziani (anche di questi non ne sono mai stati trovati ma se ne è sempre parlato come di omini verdi!). Ma di Marte ne parleremo ancora dato che sono diretto proprio li e probabilmente tra qualche settimana sarò in vista del pianeta.

- Dopo Marte - aggiunse Gionzo senza lasciare il tempo a Giulia di interromperlo - si trova un grande pianeta che si chiama Giove. Giove è il quinto pianeta del Sistema Solare ed è il più grande di tutti. E' molto bello a vedersi, ed è conosciuto come un gigante gassoso. Diciamo pure che è un po un pallone gonfiato!

E mentre Gionzo proseguiva nella descrizione del sistema solare, i pensieri della piccola Giulia la portavano a spasso per il Sistema Solare come lei lo immaginava, uno spazio nero popolato da palloncini di tanti colori e di dimensioni diverse, in cui la navicella di Gionzo non era altro che un puntino luminoso che scompariva nello spazio… dei tre pianeti restanti non sentì altro che i nomi, Saturno, Urano, Nettuno...

Per lei era troppo per una sola giornata, così, senza dire una parola, scese dalla poltrona e avvicinatasi alla finestra del salotto, salì sulla sedia per guardar fuori. Si era fatta notte, il cielo era sereno e senza luna, tanti puntini luminosi, alcuni più grandi e altri più piccoli brillavano in lontananza.

Lassù c'era il suo amico Gionzo con il Camaleone, che si dirigeva verso il pianeta rosso per iniziare tante nuove avventure...

Alessandro Rugolo

Disse Gionzo e, senza attendere che lei rispondesse al telelunofono, aggiunse:

- Buon Natale mia carissima piccola amica! Tanti cari auguri dallo spazio!

Giulia era restata in silenzio, attendendo trepidante che Gionzo le lasciasse lo spazio per parlare. Cercando di capire, dalla voce del suo amico, come stava.

Da quando Gionzo si era perduto nel Cibbospazio (come lei lo chiamava) Giulia era sempre preoccupata.

Quest'anno neanche il Natale era riuscita a risollevarla al punto che si era dimenticata di scrivere, con l'aiuto del nonno, la letterina a Babbo Natale. Eppure avrebbe voluto chiedergli tante cose: un nuovo pupazzo di Gionzo l'estronauta e del suo amico Camaleone per prima cosa, oppure l'ultimo modello di telelunofono, quello con le antennine verdi, o ancora un bel gattino piccolino da coccolare e con cui vivere tante avventure nel giardino di casa.

- Ciao Gionzo!!! Urlò Giulia al telefono (volevo dire telelunofono naturalmente!). Come stai? Sei riuscito a risolvere i problemi col nuovo Antivrus?!? Qui siamo tutti preoccupati per te… Quando arrivi? Noi stiamo già preparando la festa per Natale e il nonno mi ha pomesso che tu sei il nostro ospite. Dimmi di si, ti prego, dimmi di si… - e Giulia avrebbe continuato così per chissà quanto tempo se Gionzo non l'avesse interrotta con la sua voce lontana.

- Cara piccola amica mia - cominciò Gionzo, e dal tono triste non lasciava dubbi - mi dispiace ma è impossibile. Giulia accettò quelle parole come se Gionzo avesse detto che stava morendo. Divenne pallida, si fermò di colpo e per un istante il telelunofono del nonno rischiò seriamente di finire in terra (e rompersi, cosa che era già accaduta diverse volte) ma questa volta Giulia si riprese subito e senza perdersi d'animo cominciò ad incoraggiare il suo amico estronauta.

- Gionzo, ma hai indossato il casco potenziante? Sai che con quello riuscirai a risolvere tutti i problemi che hai con il Accher!!! Fancesco ti sta aiutando vero? Cosa posso fare per te? Io adesso mi metto il casco potenziante, magari così ti posso aiutare di più. - e mentre parlava si agitava alla ricerca di una soluzione ad un problema che non capiva - Nonno, devi aiutare Gionzo, altrimenti non può venire da noi per Natale...

- Giulia calmati - disse Gionzo con voce calma ma sicura - non devi preoccuparti, vedrai che riuscirò a risolvere. Ci vorrà un po più tempo di quanto pensassi ma grazie a Francesco riuscirò a risolvere tutti i problemi. Però al momento il computer di bordo della mia navicella non mi vuole più dar retta. La navicella infatti si sta dirigendo invece che verso la Terra verso il pianeta rosso...

- Gionzo, è terribile… - disse Giulia - un pianeta rosso… è pericoloso? Chi può averlo colorato così? Dove si trova questo pianeta rosso? E' molto lontano da casa? - ed ancora una volta non avrebbe più smesso di fare domande.

- Nonno, dimmi, cos'è questo pianeta rosso?

- Piccola mia, il pianeta rosso è il pianeta più vicino alla Terra, il suo nome e Marte e viene chiamato pianeta rosso perché il suo colore sembra essere il rosso quando lo si guarda con il telescopio dalla Terra. Devi sapere che Marte è un pianeta poco più piccolo della Terra che a causa della sua distanza dal Sole è molto più freddo… ma sono sicuro che se invece che fare domande provi ad ascoltare Gionzo, lui potrà spiegarti tante cose interessanti.

Come faceva sempre in questi casi, Giulia lasciò cadere il telefono (che finì sulla poltrona!) e portò le mani alla bocca per costringersi a stare zitta.

In questo modo, dopo aver raccolto nuovamente il telefono indenne, chiese a Gionzo di spiegarle qualcosa su Marte, il pianeta rosso.

- Cara Giulia - cominciò Gionzo con la sua voce rassicurante, devi sapere che la Terra non è l'unico pianeta del Sistema Solare. Tutti i pianeti si muovono attorno ad una grande stella che si chiama Sole, una stella molto grande che ci riscalda con i suoi raggi e permette a tutti gli esseri viventi sulla Terra di crescere e svilupparsi grazie proprio al suo calore. Poi c'è un piccolo pianeta, che si chiama Mercurio, talmente vicino al sole che si dice che i suoi abitanti, se ce ne fossero (perché non ne sono ancora stati trovati!), sarebbero come tanti bei polli arrosto ben rosolati, probabilmente anche troppo rosolati...

- Ma i polli arrosto non possono vivere su Meccurio… - disse Giulia ridacchiando sotto sotto… - semmai vivono nella rosticceria che c'è qui vicino a casa del nonno...

- Poi, un poco più lontano dal Sole, si trova il secondo pianeta, Venere, un bel pianeta anch'esso calduccio però. Grande quasi come la Terra, Venere è un bel pianeta che un giorno o l'altro vorrei andare a visitare.

- Il terzo pianeta del sistema solare è la Terra, il più bel pianeta di tutti, che tu conosci un pochino ma che dovresti vedere quanto è bello visto da quassù. Sembra un palloncino colorato di blu splendente!

- Dopo la Terra c'è Marte, il quarto pianeta del sistema solare...

- Ma Gionzo, - lo interruppe Giulia con voce preoccupata - ti sei dimenticato la Luna, la Luna è vicina alla Terra ...

- No piccola mia, la nostra cara Luna, che tu conosci bene grazie a tutti i racconti delle mie esplorazioni, non è un pianeta, ma un satellite della Terra. Forse un tempo anche la Luna era un pianeta del Sistema Solare ma oggi è un satellite della Terra e niente più…

- Dicevo dunque che dopo la Terra viene Marte, chiamato il pianeta rosso per il suo colore. Gli astronomi pensano che il suo colore sia dovuto alle polveri che si trovano nell'atmosfera, ma io penso piuttosto che si possa trattare di qualche fenomeno misterioso, magari dovuto ai suoi abitanti, i Marziani (anche di questi non ne sono mai stati trovati ma se ne è sempre parlato come di omini verdi!). Ma di Marte ne parleremo ancora dato che sono diretto proprio li e probabilmente tra qualche settimana sarò in vista del pianeta.

- Dopo Marte - aggiunse Gionzo senza lasciare il tempo a Giulia di interromperlo - si trova un grande pianeta che si chiama Giove. Giove è il quinto pianeta del Sistema Solare ed è il più grande di tutti. E' molto bello a vedersi, ed è conosciuto come un gigante gassoso. Diciamo pure che è un po un pallone gonfiato!

E mentre Gionzo proseguiva nella descrizione del sistema solare, i pensieri della piccola Giulia la portavano a spasso per il Sistema Solare come lei lo immaginava, uno spazio nero popolato da palloncini di tanti colori e di dimensioni diverse, in cui la navicella di Gionzo non era altro che un puntino luminoso che scompariva nello spazio… dei tre pianeti restanti non sentì altro che i nomi, Saturno, Urano, Nettuno...

Per lei era troppo per una sola giornata, così, senza dire una parola, scese dalla poltrona e avvicinatasi alla finestra del salotto, salì sulla sedia per guardar fuori. Si era fatta notte, il cielo era sereno e senza luna, tanti puntini luminosi, alcuni più grandi e altri più piccoli brillavano in lontananza.

Lassù c'era il suo amico Gionzo con il Camaleone, che si dirigeva verso il pianeta rosso per iniziare tante nuove avventure...

Alessandro Rugolo

venerdì 27 dicembre 2019

2019 Data Breach Calendar

Fine

anno.

Momenti di riflessione e anche di stacco, sia pur breve, dalla

quotidianità. Sciando tra le splendide montagne della Val Badia, mi

trovo a ricordare le canzoni della mia adolescenza e tra queste mi

tornano alla mente queste strofe:

“O

giorni o mesi che andate sempre via, sempre simili a voi è questa

vita mia, diversa tutti gli anni e tutti gli anni uguale, la mano di

tarocchi che non sai mai giocare, che non sai mai giocare”.

Molti

lettori, forse, la ricorderanno. Si tratta della bellissima canzone,

anzi, poesia mi verrebbe da dire, di Francesco Guccini: La

canzone dei dodici mesi, incredibilmente adatta a questi

giorni. E, così, canticchiando tra me e me, con il rumore degli sci

sotto i piedi e il bianco che ammanta queste magnifiche montagne, mi

passano davanti agli occhi le immagini di questo 2019 che ci sta per

lasciare.

Il

tetto della cattedrale di Notre Dame divorato dalle fiamme è lo

scatto più iconico del 2019 che stiamo per lasciarci alle spalle. La

ferita inferta a uno dei simboli della cristianità ha suscitato

un’ondata di commozione e preghiera che ha pervaso il mondo intero,

compresa l’Amazzonia, dove i roghi, stavolta non accidentali, hanno

devastato il primo polmone verde del pianeta.

Greta

Thunberg, la sedicenne svedese attivista green, non ha fatto mancare

il suo grido di dolore per la selva in fiamme, mentre in barca a vela

(obiettivo emissioni zero), solcava l’oceano, dal Regno Unito agli

Usa, per partecipare al summit delle Nazioni Unite sui cambiamenti

climatici.

Donne

protagoniste quest’anno anche nello spazio. Due astronaute

statunitensi sono entrate nella storia dopo aver effettuato la prima

passeggiata fra le stelle tutta al femminile. Scendendo a Terra, il

2019 ha visto la governatrice di Hong Kong, Carrie Lam, reprimere nel

sangue le proteste degli studenti universitari. Finora è riuscita a

tenersi stretta la poltrona, quella che, invece, rischia di perdere

il presidente degli Stati Uniti, Donald Trump, finito sotto

impeachment a causa dell’Ucraina gate. Festa grande nella casa

reale britannica per la nascita di Archie, il primogenito dei duchi

di Sussex, Harry e Meghan. Con loro ha gioito l’intera Inghilterra,

colpita da un secondo attentato islamista sul London Bridge dopo

quello del 2017. Tre le vittime, compreso l’attentatore. Ben più

pesante la conta dei morti in Nuova Zelanda, dove a marzo uno

sparatore neofascista ha assaltato due moschee. Cinquantuno le vite

umane spezzate.

Come

sempre, quindi, la fine di ogni anno è il momento ideale per

guardarsi indietro, per tirare le somme, per fare un’analisi di

quanto accaduto, per sapere cosa ci siamo lasciati alle spalle e cosa

ci riserverà il futuro. Tante cose sono cambiate e tante sono

accadute ma ce n’è una che, al contrario di molte altre, rimane

una costante, sempre più duratura, eterna, oserei dire. Un qualcosa

verso cui l’essere umano, pur prendendone sempre più

consapevolezza, sembra non riuscire a trovare le armi giuste per

conoscerla nel profondo, per riuscire a farle fronte e per evitare

che si diffonda come la peggiore delle epidemie. Di che cosa si

tratta vi chiederete, magari incuriositi, magari spettatori un po'

distratti oppure operatori del settore alle prese con gli effetti di

questa malattia da cui pare non si riesca a guarire. Il suo nome è

cyber security o, meglio, “cyber insecurity”

visto quello che anche il 2019 ci ha riservato. È un po' come nella

canzone di Guccini: “diversa tutti gli anni ma tutti gli anni

uguale” e per usare un titolo ad effetto, tanto più che in

lingua inglese, potremmo scrivere:“Biggest data breaches of

2019: Same mistakes, different year”

A

questo punto mi sono detto: “Perché non provare a realizzare un

calendario il cui protagonista non è una bellissima modella o un

quadro d’autore o una meravigliosa fotografia?” Ed eccolo qui il

“2019 Data Breach Calendar”, ossia il calendario dei data

breach più significativi che hanno caratterizzato il 2019, divisi,

rigorosamente, per mese.

Prima

di scorrere l’album dei ricordi 😊, però, cominciamo col dire

che il motivo ricorrente tra le principali violazioni dei dati del

2019 non è stato l'hacker incappucciato, immaginato in una stanza

buia con davanti un terminale che riflette scritte verdi. No. Niente

di tutto ciò. Se credete questo, siete dei poveri illusi. Il motivo

ricorrente, invece, è stato l’insieme di dirigenti senza volto e

l’insieme dei professionisti della sicurezza, posti sotto le luci

fluorescenti di un ufficio sito da qualche parte che, freneticamente,

parlottano con i loro avvocati al fine di redigere una qualche scusa

pubblica dopo essersi accorti di avere subito una violazione.

Parole

come "database non protetto" si sono ripetute come un

ritornello nel corso del 2019. Ogni mese, una nuova società chiedeva

ai propri clienti di modificare le password e di segnalare eventuali

danni. Aziende appartenenti ai settori della sanità,

dell'ospitalità, del governo, dei mercati energetico e petrolifero e

di tante altre aree dell’industria pubblica e privata, hanno

lasciato non protetti i dati sensibili dei propri clienti, nelle

“selvagge terre di Internet”. Dati che sono stati acquistati e

venduti da hacker i quali non hanno nemmeno dovuto fare grandi sforzi

per trovarli.

E

non si tratta, soltanto, del risultato che una copertura mediatica

maniacale ha messo in evidenza. Purtroppo, i dati sono lì a

testimoniare il fatto che, nel 2019, il numero totale di violazioni è

aumentato del 33% rispetto al 2018, secondo una ricerca di Risk

Based Security,

con servizi medici, rivenditori ed enti pubblici tra i più colpiti.

Stiamo parlando di un valore enorme che si aggira intorno ai 7,9

miliardi di record di dati esposti. Nel mese di novembre, la società

di ricerca ha definito il 2019 come "l’anno peggiore" per

quanto riguarda le violazioni.

Allora,

dopo queste premesse, andiamo a ripercorrere questo anno attraverso

quelli che sono stati i casi più significativi di data breach.

Gennaio

Marriott

ha dato il via al 2019 con una violazione record, quando il gruppo

alberghiero annuncia di aver subito un attacco rendendo pubblici i

record di qualcosa come 383 milioni di clienti ☹,

tra cui alcuni numeri di passaporto e informazioni relative alle

carte di credito. Si tratta di più del doppio dei 147,7 milioni di

americani impattati dalla violazione Equifax.

E, come se non bastasse, il ricercatore Troy Hunt trova 773 milioni

di indirizzi email, insieme a un mega-trove di altri dati, in una

raccolta di file su un servizio cloud.

Febbraio

Febbraio

è stato un mese orribile per la sicurezza online grazie al più

grande data breach mai verificatosi nella storia. Più di 620 milionidi account vengono esfiltrati da 16 siti web e messi in vendita sul

dark web. Dubsmash, Armor Games, 500px, Whitepages e ShareThis sono i

proprietari dei siti che osservano, impotenti, i dati dei loro utenti

rubati e venduti per meno di 20000$ in Bitcoin. Nel frattempo, una

serie di violazioni più piccole dà l’idea del valore dei dati in

ambito sanitario:

- I file relativi a 15.000 pazienti australiani vengono rubati e messi in vendita;

- Nel Connecticut, un accesso non autorizzato permette l’esposizione di 326000 record di pazienti;

- Le informazioni di circa un milione di pazienti di Washington vengono pubblicate in una banca dati pubblica;

- 2,7 milioni di chiamate a una linea sanitaria nazionale svedese vengono registrate e rese pubbliche.

Marzo

Centinaia

di milioni di utenti Facebook e Instagram passano la peggior festa di

San Patrizio della loro storia quando viene reso noto che le loro

credenziali sono state esposte a a causa della cattiva gestione dello

storage delle password della società di social media. In confronto,

l'esposizione di 250.000 documenti legali conservati in una banca

dati aperta sembra una cosa di poco conto ☹.

Aprile

Ancora

Facebook assurge agli onori della cronaca con 540 milioni di record

esposti dopo aver lasciato i nomi degli utenti, gli ID e le password,

tranquillamente, allo scoperto su server non protetti. Nello stesso

mese, Facebook ammette di memorizzare milioni di password degli

utenti di Instagram in chiaro ☹. Basterebbe questo e, invece no.

Infatti, un'altra terribile violazione ad un’agenzia sanitaria del

governo indiano, rende pubbliche 12,5 milioni di cartelle cliniche di

donne incinte. Il motivo? Erano memorizzate su un server non

protetto.

Maggio

Il

gradino più alto del podio, a maggio, va al gigante immobiliare

First American Financial Corp con i suoi circa 100 milioni di

documenti assicurativi resi pubblici. Questo mese, però, vede alla

ribalta anche un paio di attacchi originali, relativi al mercato del

food:

- Burger King lascia esposto un database contenente i dati personali di quasi 40000 clienti del suo negozio online;

- L'attività di due aziende rivali della ristorazione scolastica della Bay Area, si trasforma in cyberwarfare quando il CFO di una delle due viene arrestato per aver hackerato il sito dell'altra ed avere reso pubblici i dati degli studenti.

Giugno

Almeno

20 milioni di pazienti vedono resi pubblici i loro dati quando la

società American Medical Collection Association viene hackerata. Il

danno? Vengono intraprese diverse class action contro AMCA. Nel

frattempo, il data breach è enorme dal momento che sono pubbliche le

fatture dei pazienti, i numeri di previdenza sociale, le informazioni

mediche, le date di nascita, i numeri di telefono, gli indirizzi e

altro ancora. il risultato? I responsabili contraggono un debito così

alto nei confronti dei clienti che presentano istanza di fallimento.

Luglio

Per

noi è estate e luglio, si sa è un mese caldo. Infatti scoppia il

caso di Capital One. Sembra passato un secolo, vero? Difficile

credere che solo cinque mesi fa la banca abbia esposto 100 milioni di

carte di credito, 140.000 numeri di previdenza sociale e 80.000

numeri di conto bancario, inclusi dati personali come nomi,

indirizzi, codici postali, numeri di telefono e date di nascita. La

violazione porta all’arresto da parte dell’FBI di Paige A.

Thompson, hacker sospettata di essere l’autrice dell’attacco.

Capital One afferma di essere venuta a conoscenza del data breach il

19 luglio e che il costo stimato dell’incidente di sicurezza

risulta compreso fra 100 milioni e 150 milioni di dollari,

soprattutto per le notifiche ai clienti, il monitoraggio dei crediti

e le spese per l’assistenza legale

Agosto

Un'indagine

rende noto che 160 milioni di record della società MoviePass sono

stati lasciati in chiaro in un database aziendale senza protezione,

rendendo pubblici i dati relativi alle carte di credito dei propri

clienti. Nel frattempo, nel Regno Unito, una attacco hacker provoca

l’esposizione di 27,8 milioni di record biometrici, detenuti dalla

Metropolitan Police di Londra.

Settembre

Un

hacker entra in uno dei database dei giochi di Words with Friends e

ottiene i dati di 218 milioni di giocatori, tra cui gli indirizzi

e-mail dei giocatori, i loro nomi, gli ID di accesso e altro ancora.

Nello stesso mese, un attacco che colpisce un numero inferiore di

persone avviene in Ecuador, quando un database governativo mal

configurato genera un data breach di 20,8 milioni di record utente.

Se consideriamo che l’Ecuador ha una popolazione ufficiale di circa

17,5 milioni di abitanti, possiamo comprendere l’entità del danno.

Ottobre

Uno

“show-stopping” di 4 miliardi di record relativi a profili social

viene reso pubblico a causa di una violazione di un server di

Elasticsearch. Numeri mai visti prima ☹ Nello stesso mese, si viene

a conoscenza che Adobe ha lasciato 7,5 milioni di record dei clienti

Creative Cloud in un database non sicuro. Nel frattempo, oltre 20

milioni di documenti fiscali relativi a cittadini russi che mostrano

le informazioni raccolte dal 2009 al 2016, essendo memorizzati su un

database aperto, vengono visualizzati da chiunque.

Novembre

A

novembre la lista di perdite, hackeraggi, violazioni ed esposizioni,

si allunga grazie ad un paio di incidenti dovuti a dipendenti di due

società. Facebook torna in prima pagina dopo che circa 100

sviluppatori di app hanno avuto accesso inappropriato ai dati dei

profili utente. Si viene a scoprire che un dipendente di Trend Micro

aveva rubato, in precedenza, i dati personali di circa 70.000 clienti

della società e che questi dati erano stati utilizzati per truffare

i clienti.

Dicembre

Circa

100 donne, vittime di un furto di foto, diciamo personali, si

aspettano da parte della polizia olandese un regalo di Natale: la

condanna del responsabile del furto. Costui aveva violato gli account

iCloud personali delle vittime grazie alle credenziali trovate in

precedenti violazioni di database pubblici. Il processo si conclude

con la condanna a tre anni di lavori socialmente utili per

l’imputato.

Il

nostro viaggio nel 2019 si conclude qui. Come vedete, è stato un

anno ricco di casi, davvero, importanti. L’Italia non è stata

citata ma ciò non significa che ne sia stata esente, anzi. La nostra

atavica cultura del non rendere pubblici gli attacchi è la causa

principale della mancanza di informazioni anche se mi piace

sottolineare che due aziende nostrane, Saipem ed Iren, che hanno subito attacchi

significativi, hanno, invece, fatto "public disclosure" di quanto accaduto intraprendendo un percorso di modernizzazione tecnologica proprio a partire dalla sicurezza. Percorso che ha coinvolto tutti i dipendenti con corsi e sensibilizzazione sul tema.

Ritornando,