- Comprendere il business è il passo più importante se ci si vuole preparare ad un ruolo a livello esecutivo, occorre imparare a pensare come un uomo d'affari. Chi sono i vostri clienti? Quali sono le grandi opportunità e le sfide del vostro settore? Cosa rende unica la vostra azienda? Quali sono le sue debolezze? Quali strategie aziendali guidano l'organizzazione? È fondamentale prestare attenzione alle comunicazioni aziendali e ai report annuali per scoprire quali priorità ha il board aziendale e perché si sono prese determinate decisioni, leggere articoli relativi al proprio settore per avere una prospettiva più ampia sull'ambiente aziendale e su come la vostra azienda si inserisce nel mercato. Questa ricerca vi aiuterà a prendere decisioni più corrette su come allocare risorse limitate per proteggere i beni aziendali. Vi aiuterà anche a inquadrare le vostre argomentazioni in modo tale che l'azienda ascolti quanto vorrete proporre. Ad esempio, se si desidera convincere l'organizzazione ad aggiornare il firewall, sarà più facile convincere i decisori se si sarà in grado di spiegare le relazioni tra un incidente di sicurezza e il rapporto dell'azienda con clienti o investitori.

- Imparare la gestione del rischio: le aziende lungimiranti assumono regolarmente rischi strategici per raggiungere i propri obiettivi, colgono opportunità per lanciare nuovi prodotti o acquisire un concorrente che renderà i propri prodotti più appetibili sul mercato. Queste decisioni, se errate, possono causare fallimenti o perdite enormi. La gestione del rischio è una disciplina che cerca di comprendere i lati positivi e negativi dell'azione ed eliminare o mitigare i rischi, per quanto possibile. Confrontando la probabilità delle varie opzioni, ad esempio il ritorno sull'investimento se l'impresa ha successo o la potenziale perdita in caso di fallimento, i gestori possono prendere decisioni migliori. Il CISO aiuta a identificare e quantificare i rischi per la sicurezza informatica che dovrebbero essere considerati insieme ai rischi finanziari e operativi.

- Migliorare le capacità di comunicazione: Per essere un buon consulente e stratega, è necessario comunicare in modo efficace con le persone che hanno esperienze e background differenti. Un giorno ci si potrebbe trovare a discutere con un membro molto tecnico della propria squadra, il giorno dopo potrebbe essere necessario partecipare a una decisione aziendale a livello esecutivo o addirittura essere invitato a presentarsi al consiglio di amministrazione. Un piano di comunicazione può essere d’aiuto a perfezionare i messaggi che si devono dare ai vari interlocutori. Per iniziare a sviluppare queste caratteristiche bisogna cercare di capire gli obiettivi delle persone con cui si parla regolarmente. Quali sono le loro necessità? È possibile inquadrare le comunicazioni di sicurezza in termini tali da poterli aiutare a superare queste sfide? È necessario riflettere e prendersi del tempo per mettersi nei panni di qualcun altro prima delle riunioni, delle conversazioni nel corridoio, prima di scambiare e-mail e chat. Può fare davvero la differenza!

Traduttore automatico - Read this site in another language

martedì 8 settembre 2020

Il Chief Information Security Officer, quali competenze?

domenica 6 settembre 2020

INTEL lancia la nuova generazione di processori Tiger Lake

La casa di Santa Clara annuncia miglioramenti in tutti i settori, dalla produttività individuale al gioco.

I principali miglioramenti riguardano le capacità grafiche del nuovo processore Intel® Iris® Xe considerato come il migliore processore per laptop e capace di raddoppiare le prestazioni nei videogiochi. Ci si attende più di 150 prodotti delle principali case produttrici di portatili basati sul processore di nuova generazione, anche grazie ai suoi bassi consumi che consentono di incrementare la durata della batteria e di velocizzare la ricarica.

Saranno disponibili nove diverse configurazioni, a partire dal dual core i3-1110G4 con frequenza base di 1.8 GHz fino al quadcore i7-1185G7 con velocità massima di 4.9GHz, tutti con all'interno integrato il nuovo processore grafico Iris Xe.

Le nuove piattaforme (Intel Evo) saranno equipaggiate con le nuove tecnologie di connessione Thunderbolt 4 (cavo) e Intel WiFi 6 (Gig+), con l'intento di fornire agli acquirenti la migliore esperienza utente possibile.

La nuova generazione di processori fa largo uso dell'Intelligenza Artificiale grazie all'introduzione del primo set di istruzioni per reti neurali inferenziali per la grafica integrata.

A ben guardare questa volta Intel sembra aver preso seriamente in considerazione anche un aspetto negli ultimi anni divenuto critico.

Non credo sia necessario ricordare che due grosse falle di sicurezza dei processori Intel (e non solo!) sono state messe in evidenza recentemente, conosciute dal 2018 coi nomi Meltdown e Spectre (vedi articolo) e seguite da più recenti vulnerabilità della stessa categoria. Per non parlare dei tentativi di correggere le falle via software che hanno causato ulteriori problemi e una generale degradazione delle prestazioni dei processori.

La nuova generazione di processori Intel sembra fare un passo avanti anche nel campo della sicurezza, implementando la nuova tecnologia Intel Control-Flow Enforcement Technology (Intel CET).

Secondo gli esperti di Zero Day Initiative di Trend Micro la maggior parte degli attacchi scoperti si basano sulla cattiva gestione dell'accesso alla memoria e la nuova tecnologia intende prendere seriamente in considerazione questo problema fornendo ai programmatori diverse opzioni di sicurezza impiegabili per impedire attacchi di tipo "control-flow hijacking malware" grazie alle tecniche di "indirect branch tracking" e "Shadow Stack".

Tutto starà nel vedere se quanto promesso sarà mantenuto, noi ce lo auguriamo!

Alessandro Rugolo

Per approfondire:

- https://www.difesaonline.it/evidenza/cyber/meltdown-considerazioni-sullimpatto-sui-sistemi-classificati

- https://www.pcmag.com/news/intel-launches-11th-generation-core-tiger-lake-laptop-processors

- https://newsroom.intel.com/news-releases/11th-gen-tiger-lake-evo/#gs.ff40co

- https://newsroom.intel.com/editorials/intel-cet-answers-call-protect-common-malware-threats/#gs.ff7k3h

- https://www.lesnumeriques.com/informatique/meltdown-spectre-qu-faut-savoir-sur-faille-processeurs-n69881.html

- https://meltdownattack.com/

- https://www.zerodayinitiative.com/advisories/published/

- https://www.trendmicro.com/it_it/about/newsroom/press-releases/2019/20191210-trend-micro-zero-day-initiative-e-leader-nella-scoperta-delle-vulnerabilita.html

- https://software.intel.com/content/www/us/en/develop/articles/technical-look-control-flow-enforcement-technology.html

domenica 30 agosto 2020

Come competere nel Cyberspace: il nuovo approccio

Il 25 agosto 2020, su Foreign Affairs, è stato pubblicato un articolo molto interessante, firmato Nakasone e Sulmeyer. Il primo, Paul Miki Nakasone, Comandante del US Cyber Command, Direttore della National Security Agency e Capo del Central Security Service. Il secondo, Michael Sulmeyer, è senior Advice di Nakasone presso lo US Cyber Command.

Nell'articolo si descrive il nuovo approccio seguito dal US Cyber Command e si ripercorre molto velocemente la storia del pensiero intorno alla Cyber Defense strategy americana. Prenderò spunto da questo per alcune considerazioni che ritengo siano fondamentali.

A partire dalla nascita del Cyber Command, nel 2010, si dice nell'articolo, l'assunto operativo era che il Comando Cyber dovesse concentrarsi nel prevenire infiltrazioni o tentativi di sabotaggio nei confronti delle reti militari, la postura cyber era dunque di tipo difensivo/reattivo, ma tale postura, nel tempo, si è dimostrata inefficace.

Si è passati quindi verso una postura proattiva, chiamata "persistent engagement", applicata per esempio nel 2019 con le missioni di "hunt forward" in Montenegro. Le operazioni chiamate "hunt forward", che potrebbe tradursi con "caccia d'anticipazione", sono considerate una componente essenziale nella protezione del territorio nazionale nell'ambito della strategia di "persistent engagement" in quanto servono a affrontare l'avversario dove esso opera, lavorando in collaborazione con gli alleati o coi partners che chiedono l'assistenza US per contrastare operazioni Cyber condotte nel proprio Paese.

Dall'ingresso del Montenegro nella NATO nel 2017 diversi indizi di attacchi cyber nei confronti delle reti governative montenegrine (probabilmente da parte della Russia) hanno spinto verso una richiesta di aiuto agli US., presentata nel 2019.

Nell'ottobre 2019 iniziarono cosi le attività di hunt forward in Montenegro.

Una volta che una missione hunt forward viene completata, il Cyber Command lavora in stretto contatto con diversi dipartimenti governativi statunitensi per analizzare i dati raccolti che vengono utilizzati in diversi modi:

- per aiutare il Paese che ha richiesto assistenza a proteggersi meglio;

- per difendere meglio le proprie reti nazionali;

- per consentire l'update di prodotti antivirus.

Secondo l'articolo, l'effetto delle tante "hunt forward missions" condotte negli ultimi anni dal Comando Cyber è quello di ridurre l'efficacia dei malware e dei possibili avversari interessati al loro sfruttamento. Tutto ciò è sicuramente vero, come probabilmente è vero che esistono paesi come la Russia e la Cina (e diversi altri anche occidentali!) che utilizzano le debolezze delle reti e dei sistemi (e delle organizzazioni che le gestiscono) per avvantaggiarsi nel dominio mondiale.

Tale effetto però, occorre evidenziarlo in quanto non detto nell'articolo che sto commentando, non è l'unico, infatti tali attività consentono allo US Cyber Command di raccogliere informazioni importanti (direi meglio: vitali) sulla struttura delle reti e dei sistemi nazionali interessati, informazioni utili quando si è dalla stessa parte, ma ancora più utili in caso di contrasto.

E' anche per questo motivo che nelle politiche cyber di alcuni Stati esistono dei vincoli alla collaborazione in determinati settori riguardo le attività che possono essere condotte sui propri sistemi.

Ogni nazione che aspiri a mantenersi indipendente deve essere capace di adattarsi ai tempi (si tratta di evoluzione) e nel nostro caso la riflessione sulle strategie militari e industriali deve essere posta alla base della indipendenza e sopravvivenza dello Stato.

Ecco perché è importante investire nelle nuove tecnologie e far si che il Paese possa vantare un team di esperti nel settore cyber capace di lavorare per quanto possibile in autonomia e di valutare i rischi insiti nel rivolgersi ad altri in caso di bisogno.

Un avvertimento di Claude Shannon, uno dei padri della Teoria dell'Informazione, richiamato nell'articolo: "assume that the enemy knows the system", ci dovrebbe far riflettere...

Alessandro Rugolo

Per approfondire:

- https://www.foreignaffairs.com/articles/united-states/2020-08-25/cybersecurity

- https://www.fifthdomain.com/dod/2020/02/12/how-hunt-forward-teams-can-help-defend-networks/

martedì 28 luglio 2020

Trickbot: il trojan più diffuso nelle campagne COVID 19

La sua prima apparizione risale al 2016 e i suoi obiettivi sono stati identificati in diversi stati, tra cui Stati Uniti, Canada, Gran Bretagna, Germania, Australia, Autria, Irlanda e Svizzera.

Il malware, per quanto riguarda lo sviluppo, è stato scritto in C++, uno dei linguaggi capaci di accedere direttamente alla CPU, ai registri e alla memoria.

Trick bot è un trojan che funziona solo su piattaforme windows.

Una volta che il malware infetta un pc il suo compito consiste nel rubare le credenziali e informazioni bancarie ma è possibile impiegarlo anche per esportare files o dati in generale.

Il malware, in primo luogo, ha la capacità di caricare il codice all'interno del sistema da infettare e creare una replica di se stesso all'interno della cartella %APPDATA%, provvedendo a cancellare il file originale.

E' quindi capace di raccogliere informazioni sensibili quali dati personali e credenziali bancarie (utilizzando le informazioni raccolte dai browser) per poi esfiltrarle ma anche indirizzi email,

Tramite la sua catena di C2 è capace di aggiornare se stesso a nuove versioni e di esfiltrare i dati. Il canale impiegato per la sua catena C2 viene cifrato con cifratura simmetrica (AES CBC 256 bit).

E' capace di reindirizzare l'utente su siti falsi allo scopo di raccogliere le sue credenziali.

Trickbot è stato impiegato da alcuni gruppi, in particolare da TA505 e Wizard Spider.

Esistono varie versioni del malware, per sistemi a 32 e 64 bit.

Il vettore di infezione generalmente è un file Word con macro attive, ricevuto via email durante una campagna di spearphishing.

E' possibile individuare la presenza di Trickbot sul nostro sistema in modalità manuale semplicemente osservando la cartella %APPDATA% e verificando la presenza dei due file tipici di Trickbot:

- client_id, che contiene i dati identificativi di un utente infetto;

- group_tag, che contiene i dati identificativi della campagna di infezione.

Nella stessa cartella è presente il file eseguibile di Trickbot copiato inizialmente dal file originale.

Sembra invece che al momento non esista modo di individuare la sua presenza tramite sistemi di analisi automatica del traffico, in quanto il traffico creato verso il sistema di C2 è cifrato (SSL).

E' invece possibile individuarlo tramite l'analisi della memoria, ma occorre tenere conto che le differenti versioni lasciano tracce differenti.

Per la rimozione di Trickbot si può fare riferimento ad alcuni software come "malwarebytes" oppure si deve procedere manualmente, a seconda della versione del sistema operativo, niente di impossibile, ma non facilissimo.

Trickbot è un malware diffuso attraverso campagne di phishing o spearphishing dunque è molto importante fare estrema attenzione alle email ricevute e adottare il sano principio di "non aprire una email o un file sospetto", anche se non sempre di facile applicazione.

Trickbot, come ogni malware, sfrutta le falle di sicurezza dei sistemi.

Per proteggersi a volte e sufficiente la corretta configurazione dei sistemi in uso, con particolare riferimento al corretto impiego degli account di amministrazione.

Raccomandiamo inoltre l'impiego di software e sistemi coperti dal supporto della casa madre, in particolare per quanto riguarda i Sistemi Operativi che sono alla base della sicurezza.

L'impiego di "Endpoint Detection and Response" può essere d'aiuto, a patto che il personale sia in grado di gestirli.

Alessandro Rugolo

Per approfondire:

- https://fraudwatchinternational.com/malware/trickbot-malware-works/

- https://attack.mitre.org/software/S0266/

- https://www.malwaretech.com/2018/03/best-programming-languages-to-learn-for-malware-analysis.html

- https://www.securityartwork.es/wp-content/uploads/2017/07/Trickbot-report-S2-Grupo.pdf

- https://www.pcrisk.it/guide-per-la-rimozione/8754-trickbot-virus

- https://www.bankinfosecurity.com/covid-19-phishing-emails-mainly-contain-trickbot-microsoft-a-14149

domenica 26 luglio 2020

L'Intelligenza Artificiale per la conversione tra linguaggi di programmazione

Non ci stupisce neppure vedere le evoluzioni di un robot antropomorfo, dotato di sensori, capace di parlare, scrivere, giocare a scacchi o svolgere i più disparati compiti.

La tecnologia procede velocemente e siamo ad un passo dal vedere circolare in mezzo alla razza umana, una nuova razza, più evoluta, quella dei cyborg...

Potreste pensare, a prima vista, che le righe appena lette provengano da una qualche antologia del fantastico, di quelle tanto in voga trent'anni fa tra i lettori accaldati delle spiaggie italiane, ma non è così, si tratta di realtà.

L'Intelligenza Artificiale ha ormai sorpassato la fase di test e si prepara ad entrare prepotentemente nella nostra vita di tutti i giorni, quella quotidiana dell'uomo della strada e quella lavorativa delle società.

Dal mondo dei social, facebook, viene una novità sull'impiego dell'Intelligenza Artificiale: "Facebook's AI Transcoder". Vediamo di che si tratta.

Sono i ricercatori di Facebook che hanno realizzato il primo "Neural Transcompiler", un convertitore di codice per linguaggi di programmazione.

Si tratta di un sistema basato sulla AI capace di convertire il codice di linguaggi di programmazione di alto livello (Java, Python, C++...) in altri linguaggi di programmazione e viceversa.

Il sistema realizzato appartiene alla categoria detta "Unsupervised", ovvero senza necessità di istruzione su dati di training e, teoricamente, senza necessità di supervisione umana.

L'esigenza di conversione di codice di programmazione tra differenti linguaggi è molto sentita.

Con l'evoluzione dell'informatica e lo sviluppo di differenti linguaggi di programmazione si è visto che non sempre era economico e fattibile il passaggio a nuovi sistemi o piattaforme informative a causa della mancata conoscenza dei linguaggi di programmazione più vecchi.

Per il passaggio di grossi sistemi, per esempio quelli bancari, i costi sono divenuti esorbitanti e qui potrebbe entrare in gioco il nuovo neural transcompiler.

Il nuovo sistema si basa sull'impiego di un "cross-lingual language" (per la fase di pre-training) che mappa le espressioni aventi significato simile dei differenti linguaggi di programmazione .

L'accuratezza del nuovo sistema è molto elevata, almeno nel passaggio tra il C++ e Java (si arriva ad un 74,8%), mentre scende al 67,2% quando si tratta di passare da C++ a Python.

Risultati ancora migliori si hanno nel passaggio da Java a C++ (91,6%).

Accuratezza più modesta per il passaggio da Python a Java (56,1%) e da Python a C++ (57,8%).

Nel mondo industriale e militare non è strano trovare sistemi vecchi di decenni ancora in uso a causa della impossibilità di conversione e degli enormi costi da sostenere per l'ammodernamento, in questo settore di mercato, non piccolo, si posiziona il nuovo strumento.

Ci vorrà un po di tempo per migliorare l'accuratezza del sistema, soprattutto per la conversione da sistemi realizzati con i linguaggi più vecchi verso quelli più recenti, ma la strada sembra definitivamente aperta.

Dal punto di vista della sicurezza è tutta un'altra questione e andrà studiata daccapo, caso per caso.

Alessandro Rugolo

Per approfondire:

- https://medium.com/@learnbay/facebooks-ai-transcoder-6299a62bf222

- https://medium.com/@learnbay/facebooks-ai-transcoder-6299a62bf222

- https://www.infoq.com/news/2020/06/facebook-ai-transpiler/

- https://medium.com/swlh/transcoder-facebooks-unsupervised-programming-language-translator-10b82d1c7a9e

giovedì 23 luglio 2020

Il futuro della crittografia a chiave pubblica nell’era del quantum computing.

|

| IBM Q System One, prototipo di computer quantistico |

- RSA, basato sul problema della fattorizzazione dei numeri interi;

- crittografia a curve ellittiche, che fonda la sua sicurezza sulla difficoltà di eseguire determinate operazioni sui punti di questa tipologia di curve;

- Diffie-Hellman, incentrato sulla difficoltà di calcolo del logaritmo discreto su alcuni gruppi ciclici.

- Grover, “A fast quantum mechanical algorithm for database search”, Proceedings, 28th Annual ACM Symposium on the Theory of Computing, p. 212, 1996.

- Shor, “Algorithms for quantum computation: Discrete log and factoring”, in Proceedings of the 35th Annual Symposium on the Foundations of Computer Science, Santa Fe, IEEE Computer Society Press, pp. 124-134, 1994.

- McEliece, “Public-Key System Based on Algebraic Coding Theory”, DSN Progress Report 44, pp. 114-116, 1978.

- Matsumoto, Imai, “A class of asymmetric cryptosystems based onpolynomials over finite rings”, IEEE International Symposium on InformationTheory, Abstract of Papers, pp.131-132, 1983.

- Goldreich, Goldwasser, Halevi, “Public-key cryptosystem from lattice reductions problem”, in Proc. of Crypto ’97, volume 1294 of LNCS pp. 112-131, IACR, Springer-Verlag, 1997.

domenica 19 luglio 2020

Supercomputers europei hackerati: chi c'è dietro?

Sembra che lo scopo degli attaccanti fosse quello di cercare di sfruttare le enormi potenzialità dei supercomputer per "minare crypto currency".

L'11 maggio è stato attaccato il supercomputer dell'Università di Edimburgo , sul quale era stato installato ultimamente un programma per la simulazione di pandemie, a disposizione di scienziati e ricercatori del settore. Il National Cyber Security Centre britannico, subito informato, ha lavorato assieme ai tecnici dell'Università per risolvere i problemi riscontrati.

Il supercomputer, chiamato ARCHER, è un modello Cray XC30, dotato di 118.080 processori Intel Xeon E5, modello comunque ormai sorpassato e che a breve sarà dismesso.

Nella stessa data altri 5 supercomputers in Germania sono stati attaccati e spenti. Stesso destino per alcuni supercomputer in Svizzera e Spagna.

Dalle prime analisi è risultato che gli hacker hanno avuto accesso ai supercomputers attravero una connessione "Secure Shell", impiegata dai ricercatori per collegarsi da remoto. Una volta guadagnato l'accesso hanno installato dei malware capaci di minare cryptocurrency.

Secondo alcuni analisti si tratterebbe, invece, non di un comune tentativo da parte di hacker maldestri di sfruttare le immense risorse dei supercomputer ma di una mossa da parte di alcuni Stati di disturbare le ricerche britanniche sulla pandemia di Coronavirus.

In effetti, a ben guardare, lo spegnimento di alcuni supercomputer non può essere considerato un buon metodo per minare cryptocurrency!

Gli Stati Uniti hanno accusato Cina e Iran di essere gli artefici di attacchi simili contro Università e centri di ricerca al lavoro sui vaccini per il Coronavirus.

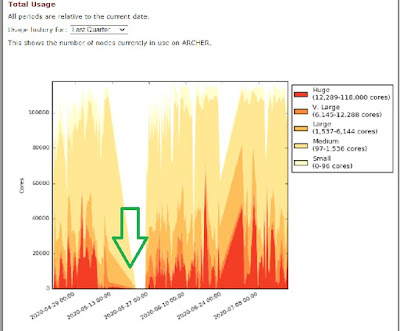

Se si accede alla pagina di servizio di ARCHER, è possibile vedere l'impatto dell'attacco sui servizi.

Nella immagine successiva ho evidenziato il periodo di disservizio, durante il quale è possibile vedere l'interruzione totale fino al 26 maggio.

Nel periodo successivo si è continuato a lavorare su vari problemi, risolti apparentemente a partire dal 18 giugno.

Dopo il 18 giugno è possibile leggere che vi sono stati dei problemi di tipo elettrico, anch'essi risolti a partire dal 25 giugno.

Se si dedica un po di tempo alla lettura dei commenti all'incidente in alcuni forum, è possibile trovare diverse spiegazioni dell'accaduto e alcuni utenti sostengono che quanto accaduto dipenda dalla architettura di sicurezza di accesso al supercomputer, non correttamente configurata.

Purtroppo non sono in grado di dire cosa possa essere realmente accaduto, e ritengo che solo una analisi accurata su tutti i supercomputer hackerati possa dare dei risultati seri.

Diversi report tecnici, comunque, descrivono l'accaduto, indicando tentativi di mining di cryptovalute, se ciò fosse vero si potrebbe ipotizzare che alla campagna hacker si sia sommata una seconda campagna di Stratcom, con obiettivi totalmente differenti.

Una cosa è certa però, se è vero che gli attacchi verso i supercomputer sono stati fino ad ora, una rarità, è anche vero che per chi ha interesse in tecnologie all'avanguardia, per esempio nei vaccini per il Covid 19, i supercomputers rappresentano una preda ambita.

Vedremo cosa ci riserva il futuro.

Alessandro Rugolo

Per approfondire:

- https://www.bbc.com/news/technology-52709660?intlink_from_url=https://www.bbc.com/news/topics/cp3mvpdp1r2t/cyber-attacks&link_location=live-reporting-story

- https://www.theregister.com/2020/05/13/uk_archer_supercomputer_cyberattack/

- https://www.nytimes.com/2020/05/10/us/politics/coronavirus-china-cyber-hacking.html

- https://www.theregister.com/2020/05/05/coronavirus_research_hacking/

- https://www.archer.ac.uk/status/

- https://tech.newstatesman.com/security/archer-supercomputer-cyber-attack

- https://www.cadosecurity.com/2020/05/16/1318/

- https://csirt.egi.eu/academic-data-centers-abused-for-crypto-currency-mining/

-

A coloro che seguono l'evoluzione del campo militare non sarà sfuggito che dopo Cyber Warfare, Information Warfare e Hybrid Warfare, è s...

-

Vulnerabilità del Network, Cybercrime, Cybersecurity, questi sono solo alcuni dei temi che sempre più spesso sentiamo nominare dai telegior...

-

Diodoro Siculo é uno storico della Magna Grecia, di Agirion in Sicilia (attualmente nota come Agiria in provincia di Enna), vissuto nel I...