Nel maggio scorso sono apparsi alcuni articoli in cui si leggeva che diversi supercomputer europei (almeno dodici) sono stati hackerati, l'accesso disabilitato, e si è dovuto procedere al loro spegnimento per ripristinarne le condizioni di sicurezza.

Sembra che lo scopo degli attaccanti fosse quello di cercare di sfruttare le enormi potenzialità dei supercomputer per "minare crypto currency".

L'11 maggio è stato attaccato il supercomputer dell'Università di Edimburgo , sul quale era stato installato ultimamente un programma per la simulazione di pandemie, a disposizione di scienziati e ricercatori del settore. Il National Cyber Security Centre britannico, subito informato, ha lavorato assieme ai tecnici dell'Università per risolvere i problemi riscontrati.

Il supercomputer, chiamato ARCHER, è un modello Cray XC30, dotato di 118.080 processori Intel Xeon E5, modello comunque ormai sorpassato e che a breve sarà dismesso.

Nella stessa data altri 5 supercomputers in Germania sono stati attaccati e spenti. Stesso destino per alcuni supercomputer in Svizzera e Spagna.

Dalle prime analisi è risultato che gli hacker hanno avuto accesso ai supercomputers attravero una connessione "Secure Shell", impiegata dai ricercatori per collegarsi da remoto. Una volta guadagnato l'accesso hanno installato dei malware capaci di minare cryptocurrency.

Secondo alcuni analisti si tratterebbe, invece, non di un comune tentativo da parte di hacker maldestri di sfruttare le immense risorse dei supercomputer ma di una mossa da parte di alcuni Stati di disturbare le ricerche britanniche sulla pandemia di Coronavirus.

In effetti, a ben guardare, lo spegnimento di alcuni supercomputer non può essere considerato un buon metodo per minare cryptocurrency!

Gli Stati Uniti hanno accusato Cina e Iran di essere gli artefici di attacchi simili contro Università e centri di ricerca al lavoro sui vaccini per il Coronavirus.

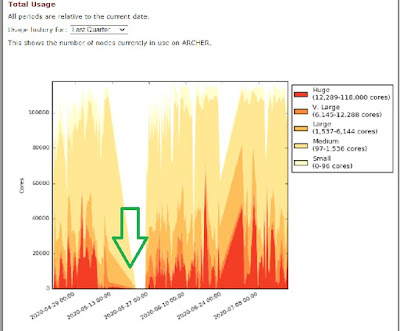

Se si accede alla pagina di servizio di ARCHER, è possibile vedere l'impatto dell'attacco sui servizi.

Nella immagine successiva ho evidenziato il periodo di disservizio, durante il quale è possibile vedere l'interruzione totale fino al 26 maggio.

Nel periodo successivo si è continuato a lavorare su vari problemi, risolti apparentemente a partire dal 18 giugno.

Dopo il 18 giugno è possibile leggere che vi sono stati dei problemi di tipo elettrico, anch'essi risolti a partire dal 25 giugno.

Se si dedica un po di tempo alla lettura dei commenti all'incidente in alcuni forum, è possibile trovare diverse spiegazioni dell'accaduto e alcuni utenti sostengono che quanto accaduto dipenda dalla architettura di sicurezza di accesso al supercomputer, non correttamente configurata.

Purtroppo non sono in grado di dire cosa possa essere realmente accaduto, e ritengo che solo una analisi accurata su tutti i supercomputer hackerati possa dare dei risultati seri.

Diversi report tecnici, comunque, descrivono l'accaduto, indicando tentativi di mining di cryptovalute, se ciò fosse vero si potrebbe ipotizzare che alla campagna hacker si sia sommata una seconda campagna di Stratcom, con obiettivi totalmente differenti.

Una cosa è certa però, se è vero che gli attacchi verso i supercomputer sono stati fino ad ora, una rarità, è anche vero che per chi ha interesse in tecnologie all'avanguardia, per esempio nei vaccini per il Covid 19, i supercomputers rappresentano una preda ambita.

Vedremo cosa ci riserva il futuro.

Alessandro Rugolo

Per approfondire:

- https://www.bbc.com/news/technology-52709660?intlink_from_url=https://www.bbc.com/news/topics/cp3mvpdp1r2t/cyber-attacks&link_location=live-reporting-story

- https://www.theregister.com/2020/05/13/uk_archer_supercomputer_cyberattack/

- https://www.nytimes.com/2020/05/10/us/politics/coronavirus-china-cyber-hacking.html

- https://www.theregister.com/2020/05/05/coronavirus_research_hacking/

- https://www.archer.ac.uk/status/

- https://tech.newstatesman.com/security/archer-supercomputer-cyber-attack

- https://www.cadosecurity.com/2020/05/16/1318/

- https://csirt.egi.eu/academic-data-centers-abused-for-crypto-currency-mining/

Traduttore automatico - Read this site in another language

Iscriviti a:

Commenti sul post (Atom)

-

“Berbu era in Sardo antico il vocabolo ordinario per ‘parola’ [..] oggi si usa solo al plurale (Logudorese: sos berbos; campidanese: is ...

-

Quasi per caso, chiaccherando del più e del meno tra vicini di ombrellone... si riscoprono ricordi e tradizioni... Devo ringraziare Paola Fa...

-

A coloro che seguono l'evoluzione del campo militare non sarà sfuggito che dopo Cyber Warfare, Information Warfare e Hybrid Warfare, è s...

Nessun commento:

Posta un commento