Il malware Trickbot appartiene alla famiglia dei Trojan spyware, principalmente impiegato contro obiettivi del settore bancario.

La sua prima apparizione risale al 2016 e i suoi obiettivi sono stati identificati in diversi stati, tra cui Stati Uniti, Canada, Gran Bretagna, Germania, Australia, Autria, Irlanda e Svizzera.

Il malware, per quanto riguarda lo sviluppo, è stato scritto in C++, uno dei linguaggi capaci di accedere direttamente alla CPU, ai registri e alla memoria.

Trick bot è un trojan che funziona solo su piattaforme windows.

Una volta che il malware infetta un pc il suo compito consiste nel rubare le credenziali e informazioni bancarie ma è possibile impiegarlo anche per esportare files o dati in generale.

Il malware, in primo luogo, ha la capacità di caricare il codice all'interno del sistema da infettare e creare una replica di se stesso all'interno della cartella %APPDATA%, provvedendo a cancellare il file originale.

E' quindi capace di raccogliere informazioni sensibili quali dati personali e credenziali bancarie (utilizzando le informazioni raccolte dai browser) per poi esfiltrarle ma anche indirizzi email,

Tramite la sua catena di C2 è capace di aggiornare se stesso a nuove versioni e di esfiltrare i dati. Il canale impiegato per la sua catena C2 viene cifrato con cifratura simmetrica (AES CBC 256 bit).

E' capace di reindirizzare l'utente su siti falsi allo scopo di raccogliere le sue credenziali.

Trickbot è stato impiegato da alcuni gruppi, in particolare da TA505 e Wizard Spider.

Esistono varie versioni del malware, per sistemi a 32 e 64 bit.

Il vettore di infezione generalmente è un file Word con macro attive, ricevuto via email durante una campagna di spearphishing.

E' possibile individuare la presenza di Trickbot sul nostro sistema in modalità manuale semplicemente osservando la cartella %APPDATA% e verificando la presenza dei due file tipici di Trickbot:

- client_id, che contiene i dati identificativi di un utente infetto;

- group_tag, che contiene i dati identificativi della campagna di infezione.

Nella stessa cartella è presente il file eseguibile di Trickbot copiato inizialmente dal file originale.

Sembra invece che al momento non esista modo di individuare la sua presenza tramite sistemi di analisi automatica del traffico, in quanto il traffico creato verso il sistema di C2 è cifrato (SSL).

E' invece possibile individuarlo tramite l'analisi della memoria, ma occorre tenere conto che le differenti versioni lasciano tracce differenti.

Per la rimozione di Trickbot si può fare riferimento ad alcuni software come "malwarebytes" oppure si deve procedere manualmente, a seconda della versione del sistema operativo, niente di impossibile, ma non facilissimo.

Trickbot è un malware diffuso attraverso campagne di phishing o spearphishing dunque è molto importante fare estrema attenzione alle email ricevute e adottare il sano principio di "non aprire una email o un file sospetto", anche se non sempre di facile applicazione.

Trickbot, come ogni malware, sfrutta le falle di sicurezza dei sistemi.

Per proteggersi a volte e sufficiente la corretta configurazione dei sistemi in uso, con particolare riferimento al corretto impiego degli account di amministrazione.

Raccomandiamo inoltre l'impiego di software e sistemi coperti dal supporto della casa madre, in particolare per quanto riguarda i Sistemi Operativi che sono alla base della sicurezza.

L'impiego di "Endpoint Detection and Response" può essere d'aiuto, a patto che il personale sia in grado di gestirli.

Alessandro Rugolo

Per approfondire:

- https://fraudwatchinternational.com/malware/trickbot-malware-works/

- https://attack.mitre.org/software/S0266/

- https://www.malwaretech.com/2018/03/best-programming-languages-to-learn-for-malware-analysis.html

- https://www.securityartwork.es/wp-content/uploads/2017/07/Trickbot-report-S2-Grupo.pdf

- https://www.pcrisk.it/guide-per-la-rimozione/8754-trickbot-virus

- https://www.bankinfosecurity.com/covid-19-phishing-emails-mainly-contain-trickbot-microsoft-a-14149

Traduttore automatico - Read this site in another language

martedì 28 luglio 2020

domenica 26 luglio 2020

L'Intelligenza Artificiale per la conversione tra linguaggi di programmazione

Non ci stupiamo più quando sentiamo parlare di Intelligenza Artificiale, come peraltro aveva previsto Alan Turing ormai 70 anni fa, nel suo saggio "Computing Machinery and Intelligence".

Non ci stupisce neppure vedere le evoluzioni di un robot antropomorfo, dotato di sensori, capace di parlare, scrivere, giocare a scacchi o svolgere i più disparati compiti.

La tecnologia procede velocemente e siamo ad un passo dal vedere circolare in mezzo alla razza umana, una nuova razza, più evoluta, quella dei cyborg...

Potreste pensare, a prima vista, che le righe appena lette provengano da una qualche antologia del fantastico, di quelle tanto in voga trent'anni fa tra i lettori accaldati delle spiaggie italiane, ma non è così, si tratta di realtà.

L'Intelligenza Artificiale ha ormai sorpassato la fase di test e si prepara ad entrare prepotentemente nella nostra vita di tutti i giorni, quella quotidiana dell'uomo della strada e quella lavorativa delle società.

Dal mondo dei social, facebook, viene una novità sull'impiego dell'Intelligenza Artificiale: "Facebook's AI Transcoder". Vediamo di che si tratta.

Sono i ricercatori di Facebook che hanno realizzato il primo "Neural Transcompiler", un convertitore di codice per linguaggi di programmazione.

Si tratta di un sistema basato sulla AI capace di convertire il codice di linguaggi di programmazione di alto livello (Java, Python, C++...) in altri linguaggi di programmazione e viceversa.

Il sistema realizzato appartiene alla categoria detta "Unsupervised", ovvero senza necessità di istruzione su dati di training e, teoricamente, senza necessità di supervisione umana.

L'esigenza di conversione di codice di programmazione tra differenti linguaggi è molto sentita.

Con l'evoluzione dell'informatica e lo sviluppo di differenti linguaggi di programmazione si è visto che non sempre era economico e fattibile il passaggio a nuovi sistemi o piattaforme informative a causa della mancata conoscenza dei linguaggi di programmazione più vecchi.

Per il passaggio di grossi sistemi, per esempio quelli bancari, i costi sono divenuti esorbitanti e qui potrebbe entrare in gioco il nuovo neural transcompiler.

Il nuovo sistema si basa sull'impiego di un "cross-lingual language" (per la fase di pre-training) che mappa le espressioni aventi significato simile dei differenti linguaggi di programmazione .

L'accuratezza del nuovo sistema è molto elevata, almeno nel passaggio tra il C++ e Java (si arriva ad un 74,8%), mentre scende al 67,2% quando si tratta di passare da C++ a Python.

Risultati ancora migliori si hanno nel passaggio da Java a C++ (91,6%).

Accuratezza più modesta per il passaggio da Python a Java (56,1%) e da Python a C++ (57,8%).

Nel mondo industriale e militare non è strano trovare sistemi vecchi di decenni ancora in uso a causa della impossibilità di conversione e degli enormi costi da sostenere per l'ammodernamento, in questo settore di mercato, non piccolo, si posiziona il nuovo strumento.

Ci vorrà un po di tempo per migliorare l'accuratezza del sistema, soprattutto per la conversione da sistemi realizzati con i linguaggi più vecchi verso quelli più recenti, ma la strada sembra definitivamente aperta.

Dal punto di vista della sicurezza è tutta un'altra questione e andrà studiata daccapo, caso per caso.

Alessandro Rugolo

Per approfondire:

- https://medium.com/@learnbay/facebooks-ai-transcoder-6299a62bf222

- https://medium.com/@learnbay/facebooks-ai-transcoder-6299a62bf222

- https://www.infoq.com/news/2020/06/facebook-ai-transpiler/

- https://medium.com/swlh/transcoder-facebooks-unsupervised-programming-language-translator-10b82d1c7a9e

Non ci stupisce neppure vedere le evoluzioni di un robot antropomorfo, dotato di sensori, capace di parlare, scrivere, giocare a scacchi o svolgere i più disparati compiti.

La tecnologia procede velocemente e siamo ad un passo dal vedere circolare in mezzo alla razza umana, una nuova razza, più evoluta, quella dei cyborg...

Potreste pensare, a prima vista, che le righe appena lette provengano da una qualche antologia del fantastico, di quelle tanto in voga trent'anni fa tra i lettori accaldati delle spiaggie italiane, ma non è così, si tratta di realtà.

L'Intelligenza Artificiale ha ormai sorpassato la fase di test e si prepara ad entrare prepotentemente nella nostra vita di tutti i giorni, quella quotidiana dell'uomo della strada e quella lavorativa delle società.

Dal mondo dei social, facebook, viene una novità sull'impiego dell'Intelligenza Artificiale: "Facebook's AI Transcoder". Vediamo di che si tratta.

Sono i ricercatori di Facebook che hanno realizzato il primo "Neural Transcompiler", un convertitore di codice per linguaggi di programmazione.

Si tratta di un sistema basato sulla AI capace di convertire il codice di linguaggi di programmazione di alto livello (Java, Python, C++...) in altri linguaggi di programmazione e viceversa.

Il sistema realizzato appartiene alla categoria detta "Unsupervised", ovvero senza necessità di istruzione su dati di training e, teoricamente, senza necessità di supervisione umana.

L'esigenza di conversione di codice di programmazione tra differenti linguaggi è molto sentita.

Con l'evoluzione dell'informatica e lo sviluppo di differenti linguaggi di programmazione si è visto che non sempre era economico e fattibile il passaggio a nuovi sistemi o piattaforme informative a causa della mancata conoscenza dei linguaggi di programmazione più vecchi.

Per il passaggio di grossi sistemi, per esempio quelli bancari, i costi sono divenuti esorbitanti e qui potrebbe entrare in gioco il nuovo neural transcompiler.

Il nuovo sistema si basa sull'impiego di un "cross-lingual language" (per la fase di pre-training) che mappa le espressioni aventi significato simile dei differenti linguaggi di programmazione .

L'accuratezza del nuovo sistema è molto elevata, almeno nel passaggio tra il C++ e Java (si arriva ad un 74,8%), mentre scende al 67,2% quando si tratta di passare da C++ a Python.

Risultati ancora migliori si hanno nel passaggio da Java a C++ (91,6%).

Accuratezza più modesta per il passaggio da Python a Java (56,1%) e da Python a C++ (57,8%).

Nel mondo industriale e militare non è strano trovare sistemi vecchi di decenni ancora in uso a causa della impossibilità di conversione e degli enormi costi da sostenere per l'ammodernamento, in questo settore di mercato, non piccolo, si posiziona il nuovo strumento.

Ci vorrà un po di tempo per migliorare l'accuratezza del sistema, soprattutto per la conversione da sistemi realizzati con i linguaggi più vecchi verso quelli più recenti, ma la strada sembra definitivamente aperta.

Dal punto di vista della sicurezza è tutta un'altra questione e andrà studiata daccapo, caso per caso.

Alessandro Rugolo

Per approfondire:

- https://medium.com/@learnbay/facebooks-ai-transcoder-6299a62bf222

- https://medium.com/@learnbay/facebooks-ai-transcoder-6299a62bf222

- https://www.infoq.com/news/2020/06/facebook-ai-transpiler/

- https://medium.com/swlh/transcoder-facebooks-unsupervised-programming-language-translator-10b82d1c7a9e

giovedì 23 luglio 2020

Il futuro della crittografia a chiave pubblica nell’era del quantum computing.

|

| IBM Q System One, prototipo di computer quantistico |

di Mario Raso

Negli

ultimi anni il mondo accademico, industriale e governativo ha

investito energie e risorse nel campo della computazione quantistica,

in computer

che

sfruttano i fenomeni della meccanica quantistica per risolvere

problemi matematici difficili o impraticabili per i computer

convenzionali.

Se la produzione su larga scala di

computer

quantistici dovesse mai avviarsi, saranno in grado di frantumare

molti dei sistemi di crittografia a chiave pubblica (o asimmetrica)

attualmente in uso. Ciò comprometterebbe seriamente la riservatezza

e l’integrità delle comunicazioni digitali su Internet

e altrove.

In tale contesto, l’obiettivo della crittografia

post-quantum

(o quantum-safe)

è sviluppare cifrari che siano sicuri, sia da attacchi di

crittoanalisi condotti con computer

quantistici, sia classici, e che possano interagire nel contempo con

i protocolli e le reti di comunicazione esistenti.

Se

da un lato la crittografia a chiave pubblica, a doppia chiave per la

cifratura/decifratura, possa essere messa in serio pericolo

dall’avvento dei computer

quantistici, la crittografia simmetrica (o privata) e le funzioni di

hash

si basano su problemi resistenti agli algoritmi quantistici. Tra

questi, la minaccia maggiore ai cifrari simmetrici è rappresentata

dall’algoritmo di Grover (ideato da Lov Grover nel 1996 presso i

Bell

Labs

[1]). Tale algoritmo in esecuzione su un computer

quantistico consente di eseguire ricerche di un elemento all’interno

di una lista non ordinata di lunghezza N,

in un tempo proporzionale alla radice quadrata di N.

Al contrario, su un computer classico il tempo sarebbe proporzionale

a N.

Ciò vuol dire che per ottenere lo stesso livello di sicurezza

occorre raddoppiare la lunghezza della chiave.

Tra gli algoritmi a

chiave simmetrica, l’Advanced

Encryption Standard (AES),

il Blowfish,

il Twofish

o il Serpent,

con una lunghezza della chiave superiore o uguale a 256 bit

e sotto opportune condizioni, potranno dimostrarsi quantum-safe.

Sul fronte della crittografia asimmetrica, invece, la prospettiva è

meno rassicurante. I crittosistemi a chiave pubblica vengono

utilizzati principalmente per svolgere due compiti fondamentali, lo

scambio sicuro di chiavi, per il loro successivo impiego con cifrari

simmetrici, e la firma digitale.

Tra i cifrari a chiave pubblica più

noti ed attualmente in uso, rientrano:

- RSA, basato sul problema della fattorizzazione dei numeri interi;

- crittografia a curve ellittiche, che fonda la sua sicurezza sulla difficoltà di eseguire determinate operazioni sui punti di questa tipologia di curve;

- Diffie-Hellman, incentrato sulla difficoltà di calcolo del logaritmo discreto su alcuni gruppi ciclici.

Verso

ciascuno di essi è possibile condurre agevolmente un attacco di

crittoanalisi, decrittandone l’informazione senza l’uso della

chiave, mediante l’algoritmo di Shor (ideato da Peter Shor nel 1994

[2]) in esecuzione su un computer

quantistico. Il motivo per il quale l’algoritmo di Shor è in grado

di “rompere” i sistemi crittografici a chiave pubblica è la

conseguenza del fatto che essi si basano su problemi con complessità

computazionale non polinomiale, risolvibili da un calcolatore

quantistico in un tempo polinomiale. Nello specifico, dato un intero

N

l’algoritmo di Shor lo fattorizza in un tempo polinomiale in log

(N),

mentre su un computer

classico il tempo è esponenziale in N.

Motivato

da queste considerazioni, lo statunitense National

Institute of Standards and Technology

(NIST) ha intrapreso la selezione di algoritmi crittografici a chiave

pubblica quantum-safe

al termine di una call

pubblica, annunciata durante la PQCrypto conference

del 2016 ed avviata a dicembre dello stesso anno.

L’invito ha

raccolto 82 algoritmi candidabili che attraverso processi di

revisione paritaria e round

di selezione ne ha ristretto il campo, per volgere al termine,

presumibilmente entro il 2024, con il rilascio di uno standard.

I nuovi cifrari saranno adottati dagli Stati Uniti in analogia a

precedenti iniziative per l’introduzione del Data

Encryption Standard

(DES) e dell’AES.

Tra

le classi di algoritmi post-quantum

che

si stanno dimostrando le più promettenti si annoverano gli algoritmi

basati sui “codici correttori d’errore” (Code-based

cryptography)

che, introdotti nel 1978 dall’americano Robert McEliece [3] per la

crittografia a chiave pubblica, non ebbero molta fortuna per via

dell’eccessiva dimensione della chiave. Gli stessi, oggi contano

varianti capaci di offrire dimensioni delle chiavi notevolmente

ridotte e competitive. Questi algoritmi si basano sulla difficoltà

di compiere ricerche all’interno di un insieme enorme non-ordinato

di numeri. È stato teoricamente provato, altresì, che essi

appartengono alla classe di problemi cosiddetti NP (Non-deterministic

Polynomial)

che potrebbero resistere alla computazione quantistica.

Una seconda

classe, Multivariate

Cryptography

[4], si basa sulla difficoltà di risolvere sistemi di equazioni

algebriche quadratiche in molte variabili (NP-hardness).

Una terza classe è quella basata sul concetto algebrico di

“reticolo” (Lattice-based

cryptography),

comprese le varianti basate sul problema del “learning

with errors”,

che consiste nella ricostruzione di una funzione da alcune sue

imprecise valutazioni [5]. Tale formulazione ha consentito di

definire taluni algoritmi innovativi per la crittografia asimmetrica,

corredati di severe dimostrazioni di sicurezza.

L’implementazione

di nuovi cifrari a chiave pubblica quantum-safe

rappresenta oggi uno sforzo ineludibile. La pervasività dell’uso

degli attuali algoritmi a chiave pubblica tocca la quotidianità di

ciascuno, dalla navigazione sicura su Internet

ai sistemi di sicurezza bancari, dalla firma digitale alle

crypto-valute.

Una corsa contro il tempo per taluni, mentre per altri occorrerà

ancora del tempo affinché la potenza computazionale di un computer

quantistico possa raggiungere il livello necessario per rendere

obsoleti gli standard

attuali.

Nel

frattempo, però, nel settore privato colossi quali Google e IBM

conducono esperimenti volti ad acquisire la cosiddetta “supremazia

quantistica”, sfidandosi reciprocamente nel conseguimento di nuovi

e sempre più ambiziosi primati computazionali. Inoltre, con lo

stesso scopo, in ambito internazionale, super-potenze quali Stati

Uniti e Cina, nonché l’Unione Europea, stanno operando

investimenti sempre maggiori per lo sviluppo di piani di ricerca nel

settore del quantum

computing.

La Cina, ad esempio, ha recentemente reso nota l’intenzione di

realizzare entro il 2020, a Hefei, un laboratorio nazionale per le

scienze dell’informazione quantistica, a cui sarà assegnato un

budget

pluriennale pari a ben dieci miliardi di dollari [6].

Nel contempo,

in ambito europeo, la neo Presidente della Commissione Europea,

Ursula von der Leyen, si è pronunciata sul tema affermando che il

quantum

computing

rientra tra le priorità dell’Unione e manifestando la volontà di

sostenere le iniziative di sviluppo in tale ambito, rendendo anche

disponibili le risorse computazionali europee al mondo accademico e

della ricerca, attraverso il cloud.

A tal scopo, l’Unione ha messo a disposizione un miliardo di

dollari da impiegare entro i prossimi dieci anni [7], per lo sviluppo

di taluni progetti già individuati.

In tale contesto, la ragione che

è alla base della spasmodica “corsa” degli attori statuali e

privati, volta a raggiungere la citata supremazia nel campo del

quantum

computing,

è riscontrabile nelle parole che Mike McCaul [8], politico

nordamericano e membro dell’American

Enterprise Institute,

pronunciò nel 2018 riguardo la concorrenza nel campo del quantum

computing

degli Stati Uniti con avversari globali quali Cina, Russia, Corea del

Nord e Iran: “Ritengo

che qualunque super-potenza raggiunga in anticipo sulle altre tale

traguardo, si doterebbe della prima bomba nucleare digitale”.

Bibliografia

e sitografia:

- Grover, “A fast quantum mechanical algorithm for database search”, Proceedings, 28th Annual ACM Symposium on the Theory of Computing, p. 212, 1996.

- Shor, “Algorithms for quantum computation: Discrete log and factoring”, in Proceedings of the 35th Annual Symposium on the Foundations of Computer Science, Santa Fe, IEEE Computer Society Press, pp. 124-134, 1994.

- McEliece, “Public-Key System Based on Algebraic Coding Theory”, DSN Progress Report 44, pp. 114-116, 1978.

- Matsumoto, Imai, “A class of asymmetric cryptosystems based onpolynomials over finite rings”, IEEE International Symposium on InformationTheory, Abstract of Papers, pp.131-132, 1983.

- Goldreich, Goldwasser, Halevi, “Public-key cryptosystem from lattice reductions problem”, in Proc. of Crypto ’97, volume 1294 of LNCS pp. 112-131, IACR, Springer-Verlag, 1997.

domenica 19 luglio 2020

Supercomputers europei hackerati: chi c'è dietro?

Nel maggio scorso sono apparsi alcuni articoli in cui si leggeva che diversi supercomputer europei (almeno dodici) sono stati hackerati, l'accesso disabilitato, e si è dovuto procedere al loro spegnimento per ripristinarne le condizioni di sicurezza.

Sembra che lo scopo degli attaccanti fosse quello di cercare di sfruttare le enormi potenzialità dei supercomputer per "minare crypto currency".

L'11 maggio è stato attaccato il supercomputer dell'Università di Edimburgo , sul quale era stato installato ultimamente un programma per la simulazione di pandemie, a disposizione di scienziati e ricercatori del settore. Il National Cyber Security Centre britannico, subito informato, ha lavorato assieme ai tecnici dell'Università per risolvere i problemi riscontrati.

Il supercomputer, chiamato ARCHER, è un modello Cray XC30, dotato di 118.080 processori Intel Xeon E5, modello comunque ormai sorpassato e che a breve sarà dismesso.

Nella stessa data altri 5 supercomputers in Germania sono stati attaccati e spenti. Stesso destino per alcuni supercomputer in Svizzera e Spagna.

Dalle prime analisi è risultato che gli hacker hanno avuto accesso ai supercomputers attravero una connessione "Secure Shell", impiegata dai ricercatori per collegarsi da remoto. Una volta guadagnato l'accesso hanno installato dei malware capaci di minare cryptocurrency.

Secondo alcuni analisti si tratterebbe, invece, non di un comune tentativo da parte di hacker maldestri di sfruttare le immense risorse dei supercomputer ma di una mossa da parte di alcuni Stati di disturbare le ricerche britanniche sulla pandemia di Coronavirus.

In effetti, a ben guardare, lo spegnimento di alcuni supercomputer non può essere considerato un buon metodo per minare cryptocurrency!

Gli Stati Uniti hanno accusato Cina e Iran di essere gli artefici di attacchi simili contro Università e centri di ricerca al lavoro sui vaccini per il Coronavirus.

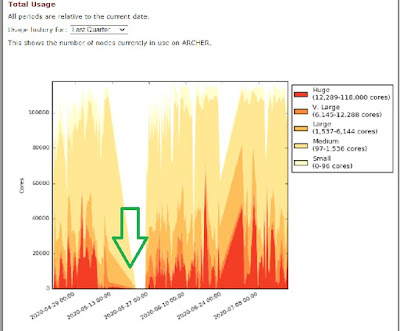

Se si accede alla pagina di servizio di ARCHER, è possibile vedere l'impatto dell'attacco sui servizi.

Nella immagine successiva ho evidenziato il periodo di disservizio, durante il quale è possibile vedere l'interruzione totale fino al 26 maggio.

Nel periodo successivo si è continuato a lavorare su vari problemi, risolti apparentemente a partire dal 18 giugno.

Dopo il 18 giugno è possibile leggere che vi sono stati dei problemi di tipo elettrico, anch'essi risolti a partire dal 25 giugno.

Se si dedica un po di tempo alla lettura dei commenti all'incidente in alcuni forum, è possibile trovare diverse spiegazioni dell'accaduto e alcuni utenti sostengono che quanto accaduto dipenda dalla architettura di sicurezza di accesso al supercomputer, non correttamente configurata.

Purtroppo non sono in grado di dire cosa possa essere realmente accaduto, e ritengo che solo una analisi accurata su tutti i supercomputer hackerati possa dare dei risultati seri.

Diversi report tecnici, comunque, descrivono l'accaduto, indicando tentativi di mining di cryptovalute, se ciò fosse vero si potrebbe ipotizzare che alla campagna hacker si sia sommata una seconda campagna di Stratcom, con obiettivi totalmente differenti.

Una cosa è certa però, se è vero che gli attacchi verso i supercomputer sono stati fino ad ora, una rarità, è anche vero che per chi ha interesse in tecnologie all'avanguardia, per esempio nei vaccini per il Covid 19, i supercomputers rappresentano una preda ambita.

Vedremo cosa ci riserva il futuro.

Alessandro Rugolo

Per approfondire:

- https://www.bbc.com/news/technology-52709660?intlink_from_url=https://www.bbc.com/news/topics/cp3mvpdp1r2t/cyber-attacks&link_location=live-reporting-story

- https://www.theregister.com/2020/05/13/uk_archer_supercomputer_cyberattack/

- https://www.nytimes.com/2020/05/10/us/politics/coronavirus-china-cyber-hacking.html

- https://www.theregister.com/2020/05/05/coronavirus_research_hacking/

- https://www.archer.ac.uk/status/

- https://tech.newstatesman.com/security/archer-supercomputer-cyber-attack

- https://www.cadosecurity.com/2020/05/16/1318/

- https://csirt.egi.eu/academic-data-centers-abused-for-crypto-currency-mining/

Sembra che lo scopo degli attaccanti fosse quello di cercare di sfruttare le enormi potenzialità dei supercomputer per "minare crypto currency".

L'11 maggio è stato attaccato il supercomputer dell'Università di Edimburgo , sul quale era stato installato ultimamente un programma per la simulazione di pandemie, a disposizione di scienziati e ricercatori del settore. Il National Cyber Security Centre britannico, subito informato, ha lavorato assieme ai tecnici dell'Università per risolvere i problemi riscontrati.

Il supercomputer, chiamato ARCHER, è un modello Cray XC30, dotato di 118.080 processori Intel Xeon E5, modello comunque ormai sorpassato e che a breve sarà dismesso.

Nella stessa data altri 5 supercomputers in Germania sono stati attaccati e spenti. Stesso destino per alcuni supercomputer in Svizzera e Spagna.

Dalle prime analisi è risultato che gli hacker hanno avuto accesso ai supercomputers attravero una connessione "Secure Shell", impiegata dai ricercatori per collegarsi da remoto. Una volta guadagnato l'accesso hanno installato dei malware capaci di minare cryptocurrency.

Secondo alcuni analisti si tratterebbe, invece, non di un comune tentativo da parte di hacker maldestri di sfruttare le immense risorse dei supercomputer ma di una mossa da parte di alcuni Stati di disturbare le ricerche britanniche sulla pandemia di Coronavirus.

In effetti, a ben guardare, lo spegnimento di alcuni supercomputer non può essere considerato un buon metodo per minare cryptocurrency!

Gli Stati Uniti hanno accusato Cina e Iran di essere gli artefici di attacchi simili contro Università e centri di ricerca al lavoro sui vaccini per il Coronavirus.

Se si accede alla pagina di servizio di ARCHER, è possibile vedere l'impatto dell'attacco sui servizi.

Nella immagine successiva ho evidenziato il periodo di disservizio, durante il quale è possibile vedere l'interruzione totale fino al 26 maggio.

Nel periodo successivo si è continuato a lavorare su vari problemi, risolti apparentemente a partire dal 18 giugno.

Dopo il 18 giugno è possibile leggere che vi sono stati dei problemi di tipo elettrico, anch'essi risolti a partire dal 25 giugno.

Se si dedica un po di tempo alla lettura dei commenti all'incidente in alcuni forum, è possibile trovare diverse spiegazioni dell'accaduto e alcuni utenti sostengono che quanto accaduto dipenda dalla architettura di sicurezza di accesso al supercomputer, non correttamente configurata.

Purtroppo non sono in grado di dire cosa possa essere realmente accaduto, e ritengo che solo una analisi accurata su tutti i supercomputer hackerati possa dare dei risultati seri.

Diversi report tecnici, comunque, descrivono l'accaduto, indicando tentativi di mining di cryptovalute, se ciò fosse vero si potrebbe ipotizzare che alla campagna hacker si sia sommata una seconda campagna di Stratcom, con obiettivi totalmente differenti.

Una cosa è certa però, se è vero che gli attacchi verso i supercomputer sono stati fino ad ora, una rarità, è anche vero che per chi ha interesse in tecnologie all'avanguardia, per esempio nei vaccini per il Covid 19, i supercomputers rappresentano una preda ambita.

Vedremo cosa ci riserva il futuro.

Alessandro Rugolo

Per approfondire:

- https://www.bbc.com/news/technology-52709660?intlink_from_url=https://www.bbc.com/news/topics/cp3mvpdp1r2t/cyber-attacks&link_location=live-reporting-story

- https://www.theregister.com/2020/05/13/uk_archer_supercomputer_cyberattack/

- https://www.nytimes.com/2020/05/10/us/politics/coronavirus-china-cyber-hacking.html

- https://www.theregister.com/2020/05/05/coronavirus_research_hacking/

- https://www.archer.ac.uk/status/

- https://tech.newstatesman.com/security/archer-supercomputer-cyber-attack

- https://www.cadosecurity.com/2020/05/16/1318/

- https://csirt.egi.eu/academic-data-centers-abused-for-crypto-currency-mining/

domenica 12 luglio 2020

A settembre, ad Amalfi, la dodicesima conferenza sulla "Security and Cryptography for Networks (SCN 2020)

Ad Amalfi (Salerno) tra il 12 e il 14 settembre 2020, si terrà il più importante evento del mondo della crittografia in Italia: la 12^ conferenza sulla "Security and Cryptography for Networks (SCN 2020)".

COVID 19 permettendo, l'evento si terrà in presenza, garantendo la sicurezza e la salute di tutti i partecipanti e pronti a passare in modalità "a distanza" qualora gli eventi lo richiedessero.

L'obiettivo di SCN consiste nel mettere assieme ricercatori del campo della criptologia e dell'Information Security, esperti, sviluppatori e utilizzatori, per sviluppare la cooperazione, lo scambio di informazioni, tecniche, strumenti, esperienze ed idee.

La Conferenza, che si svolge in Italia dal 1996, è organizzata in cooperazione con la "International Association for Cryptologic Research Proceedings".

Un numero speciale del "Journal of Computer Security" sarà completamente dedicato ai papers della SNC 2020.

E' possibile registrarsi all'evento a partire dal 11 luglio 2020 per coloro che intendono presentare un paper, mentre le iscrizioni al pubblico saranno aperte a partire dal 5 agosto e non oltre il 5 settembre, secondo le modalità indicate sul sito.

In Italia è sempre esistita una ricca comunità di esperti e appassionati di crittografia che potranno così usufruire delle ultime ricerche nel campo, nella splendida cornice della città di Amalfi.

Tra i nomi più famosi del passato, un pensiero particolare va ad un grande studioso nostrano, più conosciuto per i suoi studi sulla architettura che per i contributi alla crittografia, Leon Battista Alberti.

Autore del "De Componendis Cifris", l'Alberti affrontò, a fine '400 il problema dei sistemi di cifratura del tempo e inventò uno dei primi esempi di cifrario polialfabetico.

Per parlare dei giorni nostri invece, è indubbia l'importanza del settore in tutto ciò che riguarda le nuove tecnologie e la sicurezza dei dati e dei sistemi.

Gli algoritmi di cifratura sono in continua evoluzione e il nuovo mondo della cifratura quantistica si preannuncia di grande interesse per la ricerca e per l'industria della Difesa.

Alessandro Rugolo

https://scn.unisa.it/

COVID 19 permettendo, l'evento si terrà in presenza, garantendo la sicurezza e la salute di tutti i partecipanti e pronti a passare in modalità "a distanza" qualora gli eventi lo richiedessero.

L'obiettivo di SCN consiste nel mettere assieme ricercatori del campo della criptologia e dell'Information Security, esperti, sviluppatori e utilizzatori, per sviluppare la cooperazione, lo scambio di informazioni, tecniche, strumenti, esperienze ed idee.

La Conferenza, che si svolge in Italia dal 1996, è organizzata in cooperazione con la "International Association for Cryptologic Research Proceedings".

E' possibile registrarsi all'evento a partire dal 11 luglio 2020 per coloro che intendono presentare un paper, mentre le iscrizioni al pubblico saranno aperte a partire dal 5 agosto e non oltre il 5 settembre, secondo le modalità indicate sul sito.

In Italia è sempre esistita una ricca comunità di esperti e appassionati di crittografia che potranno così usufruire delle ultime ricerche nel campo, nella splendida cornice della città di Amalfi.

Tra i nomi più famosi del passato, un pensiero particolare va ad un grande studioso nostrano, più conosciuto per i suoi studi sulla architettura che per i contributi alla crittografia, Leon Battista Alberti.

Autore del "De Componendis Cifris", l'Alberti affrontò, a fine '400 il problema dei sistemi di cifratura del tempo e inventò uno dei primi esempi di cifrario polialfabetico.

Per parlare dei giorni nostri invece, è indubbia l'importanza del settore in tutto ciò che riguarda le nuove tecnologie e la sicurezza dei dati e dei sistemi.

Gli algoritmi di cifratura sono in continua evoluzione e il nuovo mondo della cifratura quantistica si preannuncia di grande interesse per la ricerca e per l'industria della Difesa.

Alessandro Rugolo

https://scn.unisa.it/

domenica 5 luglio 2020

Mistero sulle cause dell'incidente avvenuto presso il sito nucleare di Natanz (Iran). Si tratta veramente di un attacco cyber?

|

| Natanz site |

Lo scorso venerdì 3 luglio le

autorità della Repubblica islamica dell'Iran hanno ammesso che

presso il sito di Natanz, posto in una zona desertica a circa 250

chilometri a sud di Teheran, il giorno precedente si era verificato un

incidente che ha causato un incendio ad una infrastruttura ivi

presente (ma le immagini diffuse dalle stesse autorità

suggerirebbero che si sarebbe verificata anche un'esplosione), senza

fortunatamente causare vittime (e fuoriuscita di materiale

radioattivo, come affermato al riguardo dalla International

Atomic Energy Agency).

Le cause dell'incidente sarebbero state già individuate dagli

investigatori, tuttavia non saranno rese pubbliche (almeno per il

momento) per ragioni di sicurezza.

Sembra inoltre che si tratti del terzo incidente della stessa tipologia in Iran in circa una settimana.

Sembra inoltre che si tratti del terzo incidente della stessa tipologia in Iran in circa una settimana.

Il mistero si infittisce se si

considera che il sito di Natanz non è una "semplice"

centrale nucleare bensì ospiterebbe una installazione in cui

avverrebbe il processo di arricchimento dell'uranio, posto alla base

del programma nucleare iraniano. In particolare, la citata foto

ritrarrebbe la porzione superficiale di un'installazione sotterranea

in cemento armato resistente ai bombardamenti aerei, che ospiterebbe

le centrifughe utilizzate per realizzare il predetto processo di

arricchimento.

Se per la Repubblica dell'Iran tale programma è del

tutto lecito, nell'ambito della comunità internazionale taluni paesi

ritengono che abbia, in realtà, la finalità di dotare l'Iran di

armi nucleari.

Per tale ragione, non sorprende il fatto che, nel

2010, lo stesso sito abbia già subito un sabotaggio che causò una

grave battuta di arresto al programma nucleare frutto di

un'ardita operazione cyber

e di intelligence,

pianificata e condotta in cooperazione tra USA e Israele (v.

articolo).

Al riguardo, talune testate giornalistiche, citando fonti anonime

iraniane, riportano che anche il nuovo incidente sarebbe stato

causato da un'azione cyber

condotta da Israele, in risposta all'attacco cibernetico subito dalle

infrastrutture critiche locali per la distribuzione dell'acqua

potabile, avvenuto qualche settimana fa e attribuito proprio all'Iran

(tale attacco, fortunatamente contenuto dalle unità di cyber

security

israeliane, avrebbe potuto causare l'alterazione della concentrazione

di cloro nell'acqua, con gravi conseguenze per la popolazione).

Inoltre, poche ore prima che si sapesse dell'accaduto, lo sconosciuto

gruppo di hacker

"Cheetahs of

the Homeland"

(sedicente organizzazione di militari del regime iraniano dissidenti)

ha rivendicato il presunto attacco cyber

al sito di Natanz, comunicandolo in anticipo alla succursale in

lingua persiana della BBC.

Realtà? Depistaggio? Propaganda?

Sta di

fatto, che il capo della difesa civile iraniana, durante un discorso

in TV, ha sentito il bisogno di precisare che, nel caso fosse provato

che si tratti di un attacco cyber,

ci sarebbe certamente una legittima ritorsione.

Come spesso

accade in questi casi, bisognerà continuare a seguire la vicenda con

attenzione, cercando di districarsi tra fonti anonime e comunicati

ufficiali e tenendo a mente che, probabilmente, la verità non si

saprà mai.

|

| Natanz site Image copyright: @aeoinews |

P.S.:

se qualche lettore è curioso o scettico sul fatto che un cyber

attack possa

causare un incendio o addirittura un'esplosione, tra il materiale

disponibile in rete, consiglio di leggere qualcosa sul Project

Aurora (Wikipedia)

e di vedere il relativo video (youtube).

Dopodiché si prenda in considerazione che stiamo parlando di un

progetto risalente al "lontano" 2007 e si immagini che

l'oggetto dell'esperimento sia una batteria di centrifughe per

l'arricchimento dell'uranio, invece che un grosso motore diesel.

Si tratta solo di fantasia?

Evidentemente no.

Ciro Metaggiata

Fonti:

sabato 27 giugno 2020

Perchè il Giappone abbandona il programma Aegis?

|

| Ministro della Difesa giapponese Taro Kono. (© Reuters/ISSEI KATO) |

Il 2020 sarà forse ricordato come l'anno del cambio della strategia nazionale: da una postura prettamente difensiva il Giappone potrebbe infatti passare a qualcosa di diverso.

Il Japan National Security Council, organismo creato nel 2013 per supportare il Primo Ministro nella politica di sicurezza nazionale, ha infatti preso la decisione di abbandonare il programma per l'acquisizione di due sistemi missilistici statunitensi Aegis Ashore Systems.

E' stato il Ministro della Difesa Taro Kono a darne l'annuncio.

Il programma, lanciato nel 2017, consisteva nell'acquisizione di due sistemi missilistici da posizionare nell'isola di Honshu, nelle basi a terra di Yamaguchi (nel sud) e di Akita (nel nord). I due sistemi avrebbero dovuto completare il sistema di difesa nazionale, composto dai previsti otto destroyers, equipaggiati del sistema Aegis e dei missili Patriot.

|

| SM-3 Block IIA |

I due sistemi avrebbero garantito la copertura della nazione per l'individuazione e il contrasto di eventuali attacchi del Nord Corea a mezzo di missili balistici.

Alla base della decisione di rinunciare al programma vi sono diverse considerazioni tra cui il costo che nelle stime si aggira sui 4,1 miliardi di dollari per acquisto, mantenimento in operatività e manutenzione per 30 anni.

Altri problemi risiedono nella reale capacità del sistema Aegis di contrastare efficacemente i missili ipersonici di nuova generazione capaci di muoversi a velocità prossime a Mac 20.

Problemi di sicurezza relativi all'area di ricaduta del propulsore del missile SM-3 Block IIA interceptor, sollevate dalla popolazione, si sono aggiunti all'elevato costo preventivato, per decretarne la fine. In precedenza sono già state installate due stazioni di terra dotate di Aegi Ashore System, una in Romania e una in Polonia, apparentemente dislocate in località non a rischio per la popolazione.

|

| Romanian Aegis Ashore site. U.S. Missile Defense Agency Photo |

Eppure sembra che dietro la chiusura del programma vi siano altre motivazioni, ben più importanti, che lasciano intravvedere un cambiamento fondamentale nella strategia di sicurezza giapponese.

Il Primo Ministro Shinzo Abe ha infatti annunciato che il governo sta considerando la possibilità di acquisire una capacità di "preemptive strike".

La dottrina del preemptive strike nasce con la guerra in Iraq condotta sotto l'amministrazione Bush e asseriva il diritto degli USA di intraprendere una azione militare unilaterale contro i cosiddetti "rogue states" o contro organizzazioni terroristiche allo scopo di prevenire o mitigare un presumibile attacco contro gli Stati Uniti.

Tale dottrina è stata criticata a suo tempo e lo è tuttora sia a livello internazionale sia, e a maggior ragione, in Giappone, in cui è considerata essere in palese violazione della Costituzione nazionale, essenzialmente contro la guerra.

|

| Pukguksong-2 |

In ogni caso il governo ha cominciato a rivedere la sua "National Security Policy" secondo le indicazioni ricevute dal Primo Ministro.

Il Giappone, qualunque cosa decida in merito al preemptive strike, deve ora risolvere la questione legata agli impegni presi con l'Alleato nordamericano, in particolare con la Lockheed Martin, con contratti già firmati per più di un miliardo di dollari.

Le discussioni con gli americani sul futuro della difesa giapponese sono comunque ancora in corso.

Senza considerare il fatto che il rischio strategico per cui era stato lanciato il programma è sempre presente: i missili balistici a medio raggio Nordcoreani Pukguksong-2 sono ora prodotti in serie.

Per approfondire:

- https://time.com/5859133/japan-aegis-ashore-missile-defense/

- https://www.defensenews.com/global/asia-pacific/2020/06/23/japans-new-missile-defense-destroyer-starts-sea-trials-amid-aegis-ashore-saga/

- https://thediplomat.com/2020/06/japan-suspends-aegis-ashore-missile-defense-plans-what-happens-now/

- https://www.jstor.org/preview-page/10.2307/20445135?seq=1

- https://www.msn.com/en-us/news/world/japan-halts-deployment-of-aegis-ashore-missile-defence-system/ar-BB15uFlk

- https://www.japantimes.co.jp/news/2020/06/25/national/deployment-aegis-ashore-scrapped/#.XvcyXdhxc2w

- https://news.usni.org/2020/06/26/japan-officially-ends-aegis-ashore-plans-after-national-security-council-deliberations

- https://www.lockheedmartin.com/en-us/products/aegis-combat-system/aegis-ashore.html

- https://news.usni.org/2020/06/26/japan-officially-ends-aegis-ashore-plans-after-national-security-council-deliberations

- https://www.upi.com/Defense-News/2020/06/25/Japan-cancels-plans-to-deploy-Aegis-Ashore-systems-at-2-sites/7341593125865/

- https://spfusa.org/wp-content/uploads/2019/04/Japan%E2%80%99s-New-National-Defense-Program-Guidelines-Aligning-U.S.-and-Japanese-Defense-Strategies.pdf

- https://english.alarabiya.net/en/News/world/2020/06/25/Japan-scraps-US-Aegis-Ashore-missile-defense-system-

- https://www.navalnews.com/naval-news/2020/06/japans-aegis-ashore-a-tale-of-two-spys/

- https://www.popularmechanics.com/military/weapons/a22791042/the-first-us-hypersonic-weapons-arrow-and-hacksaw/#:~:text=Hypersonic%20weapons%20are%20the%20new%20frontier%20in%20warfare,types%3A%20boost%20glide%20weapons%20and%20powered%20atmospheric%20weapons.

Iscriviti a:

Post (Atom)

-

A coloro che seguono l'evoluzione del campo militare non sarà sfuggito che dopo Cyber Warfare, Information Warfare e Hybrid Warfare, è s...

-

“Berbu era in Sardo antico il vocabolo ordinario per ‘parola’ [..] oggi si usa solo al plurale (Logudorese: sos berbos; campidanese: is ...

-

Introduzione L’Intelligenza Artificiale ha compiuto enormi progressi negli ultimi anni, in particolare con lo sviluppo dei Large Language Mo...