Il primo gennaio 1863 nasceva Pierre De Coubertin, l’uomo a cui

dobbiamo dire grazie per aver reintrodotto le Olimpiadi. I suoi

intenti nobili e i suoi valori sono l’essenza dello Sport ma

purtroppo spesso sono stati e sono ancora oggi continuamente traditi.

Perché, dopo così tanti anni, siamo ancora così affascinati dalle

Olimpiadi?

Oltre a dare visibilità a tutti gli sport e a simboleggiare l’unione

tra popoli in tempi difficili, le Olimpiadi rappresentano la

continuità con le nostre origini. I cinque cerchi, infatti, sono

percepiti come un filo conduttore che parte dall’antica Grecia e

che arriva sino al XXI secolo. Un punto di contatto tra noi e le

nostre radici. Cambiano le nazioni, cambiano le monete, gli usi e i

costumi, ma l’uomo resta sempre protagonista.

Con il mondo dello sport sempre più orientato verso interessi

economici a discapito della passione, non meraviglia affatto una

storia emersa negli ultimi tempi e che racconta di come ai nostri

giorni nulla possa essere considerato sicuro e tutto possa

rappresentare un obiettivo per coloro che, sempre più spesso,

ingaggiati e finanziati da vari Stati, creano turbolenze per

determinare cambiamenti sociali, politici ed economici che li possano

favorire.

Tratto dal libro Sandworm di Andy Greenberg, questo

articolo ripercorre la storia dell’attacco cibernetico avvenuto

alla vigilia dei Giochi Olimpici Invernali 2018; una storia passata

sotto silenzio e di cui si è saputo molto poco ma che rappresenta

uno degli esempi più eclatanti di cyberwar della storia.

Poco prima delle 20:00 del 9 febbraio 2018, sulle montagne

nord-orientali della Corea del Sud, Sang-jin Oh si trovava

tranquillamente seduto su una sedia a poche decine di file dal

pavimento del vasto stadio olimpico pentagonale di Pyeongchang.

Indossava una giacca ufficiale delle Olimpiadi, grigia e rossa, che

lo teneva al caldo nonostante il clima quasi gelido, e il suo posto,

dietro la sezione stampa, era perfetto per avere una vista chiara e

completa del palco rialzato e circolare a poche centinaia di metri di

fronte a lui. La cerimonia di apertura dei Giochi olimpici invernali

2018 stava per iniziare.

Mentre le luci si snodavano intorno alla struttura scoperta dello

stadio, l’attesa si respirava attraverso il brusio di oltre 35.000

persone e lo spettacolo era fantastico. Era evidente che poche

persone vivessero l'attesa più intensamente di lui. Per più di tre

anni, il 47enne funzionario pubblico era stato responsabile delle

infrastrutture tecnologiche del comitato organizzatore delle

Olimpiadi di Pyeongchang. Aveva supervisionato la configurazione di

un'infrastruttura IT per i giochi che comprendeva più di 10.000 PC,

20.000 dispositivi mobili, 6.300 router Wi-Fi e 300 server in due

data center situati a Seoul.

Questa infrastruttura funzionava perfettamente o, almeno, così

sembrava fino a quel momento. Infatti, mezz'ora prima, aveva saputo

di un fastidioso problema tecnico. La fonte di questo problema era

una società IT da cui, per le Olimpiadi, erano stati affittati un

altro centinaio di server. Ed era chiaro che a mezz’ora

dall’inaugurazione, questa notizia era qualcosa di insopportabile,

soprattutto considerando che aveva gli occhi del mondo intero

addosso.

I data center di Seoul, invece, non segnalavano alcun tipo di

malfunzionamento ed il team di Oh credeva che i problemi fossero

gestibili. Non sapeva ancora che non si potevano stampare i biglietti

d’ingresso allo stadio. Così, si era sistemato al suo posto, pronto a

godersi quell’evento che rappresentava, sicuramente, il

momento più importante della sua carriera.

Dieci secondi prima delle 20, i numeri del countdown cominciarono ad

apparire, uno per uno, mentre un coro di voci di bambini scandivano

il countdown in coreano:

"Sip! ... Gu! ... amico! ... Chil!

Nel bel mezzo del conto alla rovescia, il telefono di Oh si illuminò

improvvisamente. Egli guardò in basso e vide un messaggio su

KakaoTalk,

una popolare app di messaggistica coreana. Il messaggio rappresentava

la peggiore notizia possibile che Oh avrebbe potuto ricevere in quel

momento: “C’era qualcosa o qualcuno che stava spegnendo tutti i

domain controller presenti nei data center di Seoul, ossia i server

che costituivano la spina dorsale dell'infrastruttura IT delle

Olimpiadi”.

Non appena cominciata la cerimonia di apertura, migliaia di fuochi

d'artificio esplosero intorno allo stadio e decine di marionette e

ballerini coreani entrarono sul palco. Oh, però, non stava vedendo

niente di tutto questo. Infatti, stava messaggiando furiosamente con

i componenti del suo staff mentre questi, impotenti, osservavano la

loro intera infrastruttura IT spegnersi inesorabilmente. Si rese ben

presto conto che ciò che la società partner aveva riferito non era

un semplice problema tecnico. Era stato il primo segnale di un

attacco in corso. Era, ormai, chiaro che doveva raggiungere il suo

centro operativo tecnologico.

Mentre Oh raggiungeva l’uscita dello stadio dalla sezione stampa, i

giornalisti intorno a lui avevano già iniziato a lamentarsi per il

malfunzionamento del Wi-Fi. Migliaia di televisori collegati a

Internet che mostravano la cerimonia intorno allo stadio e in altre

12 strutture olimpiche erano diventati neri. Tutti gli ingressi di

sicurezza basati su RFID che permettevano gli accessi ad ogni

edificio olimpico erano inattivi. Anche l'app ufficiale delle

Olimpiadi, compresa la funzione di biglietteria digitale, risultava

fuori servizio.

Il comitato organizzatore di Pyeongchang si era, comunque, preparato

per situazioni simili. Il suo gruppo per la sicurezza informatica si

era riunito 20 volte dal 2015. Avevano condotto esercitazioni già

nell'estate dell'anno precedente, simulando disastri come attacchi

informatici, incendi e terremoti. Ma ora che uno di quegli scenari da

incubo si era manifestato, la sensazione, per Oh, era sia esasperante

che surreale. "In realtà è successo," pensò Oh, come per

scuotersi dalla sensazione che fosse solo un brutto sogno.

Una volta che Oh si era fatto strada tra la folla, corse verso

l'uscita dello stadio e fuori, nella fredda aria notturna, venne

raggiunto da altri due dipendenti IT. Saltarono su un SUV Hyundai e

iniziarono i 45 minuti di auto più lunghi della loro vita, per

raggiungere la città costiera di Gangneung, dove si trovava il

centro operativo tecnologico delle Olimpiadi.

Dall'auto, Oh chiamò i dipendenti presenti allo stadio dicendo loro

di iniziare a distribuire hotspot Wi-Fi ai giornalisti e di dire alla

sicurezza di controllare i badge manualmente, perché tutti i sistemi

RFID erano fuori servizio. Ma questa era l'ultima delle loro

preoccupazioni. Oh sapeva che nell’arco di circa due ore la

cerimonia di apertura sarebbe finita e decine di migliaia di atleti,

visitatori e spettatori avrebbero scoperto che non avevano

connessioni Wi-Fi e nessun accesso all'app delle Olimpiadi, piena di

orari, informazioni sugli hotel e mappe. Il risultato sarebbe stato

umiliante. Se non fossero riusciti a far ripartire i server entro la

mattina successiva, l'intero back-end IT del comitato organizzatore,

responsabile di tutto, dai pasti alle prenotazioni alberghiere, fino

alla biglietteria degli eventi, sarebbe rimasto offline mentre i

giochi sarebbero stati in pieno svolgimento. Si prospettava

all’orizzonte il più grande fiasco tecnologico della storia in uno

dei paesi tecnologicamente più avanzati del mondo.

Oh arrivò al centro operativo tecnologico di Gangneung alle 21, a

metà della cerimonia di apertura. Il centro consisteva di un grande

openspace con scrivanie e computer per 150 dipendenti; un’intera

parete era coperta di schermi. Quando entrò, molti dei membri dello

staff erano in piedi, raggruppati, e stavano discutendo con ansia

come rispondere all'attacco. Il problema era anche aggravato dal

fatto che i servizi di base come la posta elettronica e la

messaggistica erano off-line.

Tutti e nove i Domain Controller che governavano l’autenticazione,

erano stati in qualche modo messi fuori uso, rendendo inaccessibile

qualsiasi risorsa. Il personale aveva deciso una soluzione

temporanea, ossia quella di bypassare le macchine cosiddette

gatekeeper morte impostando l’accesso in modo diretto su tutti i

server sopravvissuti che alimentavano alcuni servizi di base, come il

Wi-Fi e i televisori collegati a Internet. In questo modo, riuscirono

a riportare online quei servizi pochi minuti prima della fine della

cerimonia.

Nelle due ore successive, mentre tentavano di ricostruire i Domain

Controller per ricreare una rete migliore e più sicura, i tecnici

avrebbero scoperto che, come nel gioco della talpa, i servizi

venivano interrotti molto più rapidamente di quanto loro fossero in

grado di ripristinarli. Segno evidente della presenza di qualcuno

all’interno della rete.

Pochi minuti prima di mezzanotte Oh e i suoi amministratori di

sistema decisero a malincuore una misura disperata: avrebbero

disconnesso l'intera rete da Internet nel tentativo di isolarla dagli

attaccanti perché era chiaro che questi potevano muoversi

all’interno grazie ai canali di comando e controllo che avevano

realizzato. Ovviamente, ciò significava abbattere ogni servizio,

anche il sito web pubblico delle Olimpiadi. D’altra parte, sarebbe

stato l’unico modo per sradicare qualsiasi infezione.

Per il resto della notte Oh e il suo staff lavorarono freneticamente

per ricostruire il “sistema nervoso digitale” delle Olimpiadi.

Alle 5 del mattino, un partner di sicurezza coreano, AhnLab,

era riuscito a creare una firma antivirus che avrebbe potuto aiutare

il personale di Oh a bloccare il malware sulle migliaia di PC e

server della rete che erano stati infettati.

Alle 6:30 del mattino, gli amministratori dei sistemi reimpostarono

le password dello staff nella speranza di bloccare qualsiasi

possibilità di accesso agli hacker. Poco prima delle 8 di quella

mattina, quasi esattamente 12 ore dopo l'inizio dell'attacco

informatico alle Olimpiadi, Oh e i suoi collaboratori, insonni,

finirono di ricostruire i loro server dai backup e iniziarono a

riavviare i servizi.

Sorprendentemente, funzionò ogni cosa e, tutto sommato, il

disservizio fu minimo. Un giornalista del Boston Globe, in seguito,

definì i giochi "impeccabilmente organizzati". Migliaia di

atleti e milioni di spettatori rimasero ignari del fatto che lo staff

delle Olimpiadi aveva trascorso la notte combattendo contro un nemico

invisibile che minacciava di gettare l'intero evento nel caos.

Poche ore dopo l'attacco, le prime voci, però, cominciarono a

circolare nelle comunità di sicurezza informatica relativamente ai

problemi che avevano fatto cadere il sito web delle Olimpiadi, le

infrastrutture Wi-Fi e le varie applicazioni durante la cerimonia di

apertura. Due giorni dopo la cerimonia, il comitato organizzatore di

Pyeongchang confermò di essere stato il bersaglio di un attacco

informatico ma si rifiutò di commentare chi avrebbe potuto esserci

dietro quell’attacco.

L’incidente diventò, immediatamente, un caso internazionale. Chi

avrebbe avuto il coraggio di effettuare un attacco informatico alle

infrastrutture digitali delle Olimpiadi? L'attacco informatico di

Pyeongchang si sarebbe rivelato l'operazione di hacking più

ingannevole della storia durante il quale vennero usati i mezzi più

sofisticati mai visti prima per confondere gli analisti forensi nella

ricerca dei colpevoli.

La difficoltà di dimostrare la fonte di un attacco, il cosiddetto

problema di attribuzione, ha afflitto la sicurezza informatica fin

dagli albori di Internet. Gli hacker più sofisticati possono

realizzare le loro connessioni sfruttando rotte tortuose e inserendo

vicoli ciechi all’interno delle rotte stesse, rendendo quasi

impossibile seguire le loro tracce. Gli analisti forensi hanno

comunque imparato a determinare l'identità degli hacker con altri

mezzi, cercando indizi nel codice, connessioni infrastrutturali e

motivazioni politiche.

Negli ultimi anni, tuttavia, i cyberspies e i sabotatori

sponsorizzati dagli Stati hanno sempre più sperimentato un altro

trucco: piantare le cosiddette “false flags”. Questi atti, volti

ad ingannare sia gli analisti di sicurezza che i tecnici, hanno dato

origine a narrazioni fantasiose sulle identità degli hacker che sono

difficili da cancellare, anche dopo l’annuncio da parte dei governi

dei risultati ufficiali ottenuti dalle loro agenzie di intelligence.

Certamente, non aiuta il fatto che questi risultati ufficiali

arrivino, spesso, settimane o addirittura mesi, dopo che l’attacco

è avvenuto, ma tant’è.

Ad esempio, quando gli hacker nordcoreani hanno violato la Sony

Pictures nel 2014 per impedire il rilascio di “The Interview”, si

sono inventati un gruppo “hacktivista” chiamato “Guardiani

della Pace” e hanno cercato di fuorviare gli

investigatori tramite una vaga richiesta di riscatto. Anche dopo che

l'FBI aveva dichiarato la responsabilità della Corea del Nord e la

Casa Bianca aveva imposto nuove sanzioni contro il regime di Kim come

punizione, diverse aziende di sicurezza hanno continuato a sostenere

che l'attacco doveva essere stato generato dall’interno.

Quando gli hacker russi sponsorizzati dallo stato hanno rubato e rese

pubbliche le e-mail del Comitato Nazionale Democratico e della

campagna di Hillary Clinton nel 2016, adesso sappiamo che il

Cremlino, allo stesso modo, si è inventato storie per coprire e

deviare su altri le responsabilità di quell’attacco. Ha inventato

un hacker rumeno solitario di nome Guccifer

2.0 a cui attribuire l’attacco e ha anche diffuso le

voci che una persona dello staff democratico, poi assassinata, di

nome Seth Rich fosse il responsabile della pubblicazione delle e-mail

e della distribuzione di documenti rubati utilizzando un sito falso

chiamato DCLeaks. Queste false notizie o inganni, che dir si voglia,

divennero teorie cospirative, utilizzate e strumentalizzate dai

sostenitori della destra e dal candidato presidenziale Donald Trump.

Si era, così, creato un clima di sfiducia nelle istituzioni e un

credito verso coloro che sostenevano le tesi false e gli scettici

respingevano, anche, indizi evidenti che portavano alla

responsabilità del Cremlino tanto che anche una dichiarazione

congiunta da parte delle agenzie di intelligence statunitensi,

avvenuta quattro mesi dopo, che attribuiva alla Russia la

responsabilità dell’attacco non poteva più far cambiare ciò che

la gente comune pensava in merito all’accaduto. Ed ancora oggi, da

un sondaggio dell’Economist, emerge che circa soltanto la metà

degli americani ha detto di credere che la Russia interferisse nelle

elezioni.

Con il malware che ha colpito le Olimpiadi di Pyeongchang, l’arte

dell'inganno digitale ha fatto enormi passi avanti. Gli investigatori

avrebbero trovato nel codice malevolo non solo una singola false flag

ma diversi altri falsi indizi che puntavano a diversi potenziali

colpevoli. E alcuni di questi indizi sono stati nascosti così

profondamente tanto da far dire che una cosa simile non era mai

successa prima di allora.

Fin dall'inizio, le motivazioni geopolitiche dietro i sabotaggi

olimpici erano tutt'altro che chiare. È noto che qualsiasi attacco

informatico in Corea del Sud viene, naturalmente, addebitato alla

Corea del Nord. Il cosiddetto “regno degli eremiti” ha tormentato

i vicini capitalisti con provocazioni militari e cyberwar di basso

livello per anni. Alla vigilia delle Olimpiadi, gli analisti della

società di sicurezza informatica McAfee avevano avvertito che gli

hacker di lingua coreana avevano preso di mira gli organizzatori

olimpici di Pyeongchang con e-mail di phishing e che la Corea del

Nord fosse responsabile della creazione di un malware ad hoc con il

quale colpire l’infrastruttura digitale delle Olimpiadi.

Ci sono stati, comunque, segnali contraddittori sulla scena pubblica.

All'inizio delle Olimpiadi, la Corea del Nord sembrava sperimentare

un approccio più amichevole. Il dittatore nordcoreano, Kim Jong-un,

aveva mandato sua sorella come emissario diplomatico ai giochi e

aveva invitato il presidente della Corea del Sud, Moon Jae-in, a

visitare la capitale nordcoreana di Pyongyang. I due paesi avevano

persino lanciato l’ipotesi di partecipare ai Giochi con un’unica

squadra di hockey

femminile. Perché la Corea del Nord avrebbe dovuto

lanciare, dunque, un attacco informatico dirompente nel bel mezzo dei

Giochi?

Poi c'era la Russia. Il Cremlino aveva il suo movente per un attacco

a Pyeongchang. Le indagini sul doping da parte di atleti russi

avevano portato a un risultato umiliante prima delle Olimpiadi del

2018: i suoi atleti sarebbero stati autorizzati a competere, ma non a

indossare i colori russi o accettare medaglie per conto del loro

paese. Per anni, prima di quel verdetto, una squadra di hacker russi

sponsorizzata dallo stato, conosciuta come Fancy

Bear, aveva reagito, rubato e fatto trapelare dati in

merito alle pratiche del doping. L'esilio della Russia dai giochi era

esattamente il tipo di leva che poteva ispirare il Cremlino a

scatenare un attacco dirompente durante la cerimonia di apertura. Se

il governo russo non avesse potuto godersi le Olimpiadi, allora non

lo avrebbe fatto nessuno.

Anche qui, però, le cose non erano così chiare. Qualche giorno

prima della cerimonia di apertura, la Russia aveva negato qualsiasi

attività di hacking che avesse come oggetto le Olimpiadi. "Sappiamo

che i media occidentali stanno pianificando pseudo-indagini sul tema

delle "impronte digitali russe" negli attacchi di hacking

contro le risorse informatiche relative all'hosting dei Giochi

Olimpici Invernali nella Repubblica di Corea", aveva detto il

Ministero degli Esteri russo all’agenzia Reuters. "Naturalmente,

non c’è nessuna prova che lo dimostra."

In realtà, ci sarebbero state molte prove che potevano portare a

considerare la responsabilità della Russia. Il problema vero è che

ce n’erano tante altre che indicavano il contrario secondo un

classico gioco degli inganni.

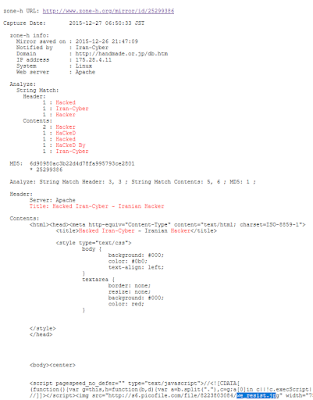

Tre giorni dopo la cerimonia di apertura, la divisione di sicurezza

Talos

di Cisco rivelò di avere ottenuto una copia del

malware creato per le Olimpiadi e di averlo sezionato ed analizzato.

Qualcuno dal comitato organizzatore delle Olimpiadi o, forse, la

società di sicurezza coreana AhnLab aveva, infatti, caricato il

codice malevolo su VirusTotal.

La società avrebbe, successivamente, pubblicato i risultati

dell’analisi in un post sul blog e avrebbe assegnato al malware il

nome di Olympic

Destroyer.

In linea di principio, l'anatomia di Olympic Destroyer ricordava due

precedenti attacchi informatici russi: NotPetya e Bad Rabbit. Come

nel caso di quei precedenti attacchi, anche Olympic Destroyer

utilizzava uno strumento di “credential theft”, combinato con le

funzionalità di accesso remoto di Windows che, grazie a

vulnerabilità esposte per la mancanza di aggiornamenti, permetteva

di diffondersi tra le varie macchine in rete. Infine, ha utilizzato

un componente per la distruzione dei dati al fine di eliminare la

configurazione di avvio dalle macchine infette prima di disabilitare

tutti i servizi di Windows e spegnere i computer in modo che non

potessero essere riavviati. Gli analisti della società di sicurezza

CrowdStrike

avrebbero trovato altro codice che faceva riferimento alla Russia;

elementi che assomigliavano a un pezzo di ransomware russo noto come

XData.

Nonostante ciò, non c’era chiarezza perchè sembrava che non ci

fosse una chiara corrispondenza, in termini di codice tra Olympic

Destroyer e i precedenti worm NotPetya o Bad Rabbit anche se

contenevano caratteristiche simili. A quanto pareva, molto

probabilmente, erano state ricreate da zero o copiate da altre

sorgenti.

Da un’analisi ancora più profonda, è emerso che la parte di

cancellazione dei dati di Olympic Destroyer aveva le stesse

caratteristiche del codice di eliminazione dei dati che era stato

utilizzato non dalla Russia, ma dal gruppo di hacker nordcoreano noto

come Lazarus.

Quando i ricercatori di Cisco hanno messo fianco a fianco le

strutture logiche dei componenti di cancellazione dei dati,

effettivamente, sembravano corrispondere anche se in modo

approssimativo. Entrambi distruggevano i file con la stessa modalità:

eliminare solo i primi 4.096 byte. Si poteva dire che la Corea del

Nord era dietro l'attacco, quindi?

C'erano, però, anche altre tracce che portavano in direzioni

completamente diverse. La società di sicurezza Intezer

notò che un pezzo del codice per rubare le credenziali e le password

era abbinato esattamente agli stessi strumenti utilizzati da un

gruppo di hacker noto come APT3,

un gruppo che più aziende di sicurezza informatica hanno collegato

al governo cinese. La società era riuscita anche ad identificare un

componente che Olympic Destroyer aveva utilizzato per generare le

chiavi di crittografia e lo aveva associato ad un ulteriore gruppo,

APT10,

anch’esso collegato alla Cina. Intezer ha sottolineato che il

componente di crittografia non era mai stato utilizzato prima da

altri team di hacking. Russia? Corea del Nord? Cina? Più si

procedeva con l’analisi del malware e più attori si palesavano

all’orizzonte e tutto pareva, anche, estremamente contradditorio.

Infatti, tutti quegli indizi, come detto, molto spesso

contraddittori, sembravano progettati non per condurre gli analisti

verso un’unica risposta, ma per creare confusione e rendere

oltremodo difficile la soluzione dell’enigma. Il mistero metteva a

dura prova gli investigatori creando una quantità enorme di dubbi.

"Si è trattato di una vera e propria guerra psicologica rivolta

agli analisti", affermò Silas Cutler, un ricercatore di

sicurezza che all'epoca lavorava per CrowdStrike.

Questo dubbio, proprio come gli effetti del sabotaggio alle

Olimpiadi, sembrava essere stato il vero obiettivo del malware, disse

Craig Williams, un ricercatore di Cisco. "Anche quando un simile

attacco porta a termine la sua missione, appare evidente il reale

messaggio che viene inviato alla comunità della sicurezza",

disse Williams. "In un’analisi di un attacco cyber è

difficilissimo attribuire la responsabilità perché si può sempre

essere fuorviati." E questa è, davvero, una profonda verità.

Il comitato organizzatore delle Olimpiadi, si è scoperto, non era

l'unica vittima di Olympic Destroyer. Secondo la società di

sicurezza russa Kaspersky, l'attacco informatico colpì anche altri

obiettivi collegati con le Olimpiadi, tra cui Atos, un fornitore di

servizi IT in Francia che aveva sostenuto l'evento, e due stazioni

sciistiche a Pyeongchang. Una di queste località era stata infettata

abbastanza seriamente tanto che gli impianti di risalita erano stati

temporaneamente bloccati.

Nei giorni dopo l'attacco durante la cerimonia di apertura dei

Giochi, il “Global Research and Analysis Team di Kaspersky” era

riuscito ad ottenere una copia del malware Olympic Destroyer da una

delle stazioni sciistiche e aveva cominciato ad analizzarlo in modo

diverso rispetto a quanto fatto da Cisco e Intezer. Aveva analizzato

la sua "intestazione", una parte dei metadati del file che

include indizi su quali tipi di strumenti di programmazione sono

stati utilizzati per scriverlo. Confrontando quell'intestazione con

altre campioni di malware, trovarono una perfetta corrispondenza con

il metodo di cancellazione dei dati usati dagli hacker nordcoreani

Lazarus, lo stesso che Cisco aveva già indicato. La teoria

nordcoreana sembrava confermata.

Ma un ricercatore anziano di Kaspersky di nome Igor Soumenkov decise

di fare qualcosa di diverso. Soumenkov era noto per essere un

prodigio nel campo dell’ethical hacking ed era stato reclutato nel

team di ricerca di Kaspersky fin da giovanissimo dal momento che

aveva una conoscenza straordinariamente profonda delle intestazioni

dei file. Così decise di ricontrollare le scoperte dei suoi

colleghi.

Soumenkov esaminò il codice e stabilì che i metadati

dell'intestazione non avevano nessun tipo di relazione con il codice

del malware; il malware non era stato scritto con gli strumenti di

programmazione che, solitamente, vengono associati all'intestazione.

In definitiva, i metadati rappresentavano un falso.

Questo era qualcosa di diverso rispetto a tutti gli altri segni di

depistaggio che i ricercatori avevano trovato fino a quel momento.

Infatti, fino ad allora, nessuno era stato in grado di dire con

certezza quali indizi fossero reali e quali no. Ma ora, entrando

nelle pieghe reali del codice e dei metadati, Soumenkov aveva trovato

una false flag, il cosiddetto vero inganno. Era ormai chiaro che

qualcuno aveva cercato di far sì che il malware potesse essere

attribuito alla Corea del Nord e che c’era quasi riuscito ma grazie

al meticoloso controllo triplo di Kaspersky, l’inganno era venuto

alla luce.

D’altra parte, era, anche, evidente che il codice non fosse

attribuibile alla Cina perché, di norma, il codice cinese è molto

riconoscibile e questo era profondamente diverso.

E allora? Se non la Cina, se non la Corea del Nord, allora chi?

Qualche mese dopo, in una sala conferenze di Kaspersky, di fronte a

questa domanda, Soumenkov, tirò fuori da una piccola borsa di stoffa

nera una serie di dadi. Su ogni lato dei piccoli cubi neri c’erano

scritte parole come Anonimo, Cybercriminali, Hacktivisti, Stati

Uniti, Cina, Russia, Ucraina, Cyberterroristi, Iran. Si trattava dei

famosi dadi di attribuzione.

Kaspersky, come molte altre aziende di sicurezza, utilizza una

rigorosa politica che riguarda solo la capacità di bloccare gli

attacchi hacker senza mai nominare il Paese o il Governo dietro ai

quali ci possa essere l’attacco stesso. Ma il cosiddetto dado di

attribuzione che Soumenkov teneva in mano rappresentava, ovviamente,

l'esasperazione del problema dell'attribuzione stessa e cioè “che

nessun attacco informatico possa mai essere veramente ricondotto alla

sua fonte, e chiunque ci provi è semplicemente uno che tira ad

indovinare”.

Michael Matonis stava lavorando da casa sua quando iniziò a tirare i

fili che avrebbero svelato il mistero di Olympic Destroyer. Il

28enne, un ex punk anarchico, trasformato in ricercatore di

sicurezza, ancora non aveva una scrivania nell’ufficio di FireEye.

Così, quando iniziò ad esaminare il malware che aveva colpito

Pyeongchang, Matonis era seduto nel suo spazio di lavoro

improvvisato: una sedia di metallo pieghevole con il suo portatile

appoggiato su un tavolo di plastica.

Per un capriccio, Matonis decise di provare un approccio

completamente diverso rispetto a coloro che lo avevano analizzato

fino a quel momento. Non cercò indizi nel codice del malware ma

cominciò ad esaminare un elemento molto più banale dell'operazione:

un falso documento Word, malevolo, che era servito come primo passo

nella quasi disastrosa campagna di sabotaggio della cerimonia di

apertura.

Il documento, che sembrava contenere un elenco di delegati VIP ai

giochi, era stato probabilmente inviato via email al personale delle

Olimpiadi come allegato. Se qualcuno avesse aperto quell'allegato,

sarebbe stato eseguito uno script dannoso che avrebbe installato una

backdoor sul proprio PC, offrendo agli hacker il loro primo punto

d'appoggio nella rete di destinazione. Quando Matonis estrasse il

documento da VirusTotal, vide che l'esca era stata probabilmente

inviata allo staff delle Olimpiadi alla fine di novembre 2017, più

di due mesi prima dell'inizio dei giochi. Gli hacker erano penetrati

nella rete olimpica, pertanto, qualche mese prima in modo da

innescare il proprio attacco.

Matonis cercò di trovare delle corrispondenze con quel campione di

codice analizzando i documenti presenti in VirusTotal e nei database

di FireEye. Durante una prima scansione, non trovò nulla ma Matonis

notò, comunque, che alcune decine di documenti infettati da malware

e presenti negli archivi, corrispondevano alle caratteristiche,

approssimativamente, del suo file: macro Word costruite per lanciare

comandi Powershell. Continuando nell’analisi, alla fine, Matonis

trovò che il tentativo di rendere unici i file codificati aveva,

invece, reso questi file un gruppo decisamente riconoscibile. Ben

presto scoprì che alla base della generazione di questi file

malevoli, c’era uno strumento facilmente reperibile online chiamato

“Malicious

Macro Generator”.

Matonis ipotizzò che gli hacker avessero scelto il programma per

confondersi con altri autori di malware, ma alla fine avevano

ottenuto l'effetto opposto. Oltre a ciò, notò che il gruppo di

macro malevole era unito dai nomi degli autori che vennero estratti

dai metadati. Quasi tutti erano stati scritti da qualcuno di nome

"AV", "BD" o "John".

Tra i file analizzati, Matonis trovò altri due documenti esca

risalenti al 2017 che sembravano colpire i gruppi di attivisti

ucraini LGBT, utilizzando file infetti da parte di finte

organizzazioni che combattevano per i diritti gay. Altri, invece,

prendevano di mira le aziende ucraine e le agenzie governative.

Questo, per Matonis, era un territorio familiare: per più di due

anni, aveva visto la Russia lanciare una serie di operazioni

distruttive di hacking contro l'Ucraina, una guerra informatica

implacabile che accompagnò l'invasione della Russia dopo la sua

rivoluzione pro-occidentale del 2014.

Anche se quella guerra fisica aveva ucciso 13.000 persone in Ucraina

e sfollato milioni di persone, un gruppo di hacker russi noto come

Sandworm

aveva condotto una vera e propria guerra informatica contro

l'Ucraina: aveva bloccato le aziende ucraine, le agenzie governative,

le ferrovie, e gli aeroporti con ondate di intrusioni che distrussero

una quantità enorme di dati, tra cui due violazioni senza precedenti

delle utenze elettriche ucraine nel 2015 e 2016 che avevano causato

blackout per centinaia di migliaia di persone. Questi attacchi

culminarono in NotPetya, un malware che si era diffuso rapidamente

oltre i confini dell'Ucraina e che, alla fine, inflisse 10 miliardi

di dollari di danni alle reti globali: il più costoso attacco

informatico della storia.

A quel punto, nella testa di Matonis, tutti gli altri sospetti per

l'attacco olimpico caddero. Matonis non poteva ancora collegare

l'attacco a un particolare gruppo di hacker, ma solo un paese avrebbe

avuto come bersaglio l'Ucraina, quasi un anno prima dell'attacco di

Pyeongchang, usando la stessa infrastruttura che avrebbe poi usato

per hackerare il comitato organizzatore delle Olimpiadi, e non era la

Cina o la Corea del Nord.

Stranamente, altri documenti infetti nelle mani di Matonis sembravano

avere come vittime il mondo immobiliare e commerciale russo. Una

squadra di hacker russi aveva il compito di spiare qualche oligarca

russo per conto dei loro maestri di intelligence?

Indipendentemente da ciò, Matonis aveva, finalmente, tagliato il

traguardo trovando chi ci fosse stato dietro all'attacco informatico

delle Olimpiadi del 2018: il Cremlino.

"Il caso di Olympic Destroyer ha rappresentato la prima volta

in cui qualcuno ha usato false flags in un attacco significativo e

rilevante per la sicurezza nazionale e ha rappresentato un assaggio

di come potrebbero essere i conflitti del futuro."

Ci sarebbe ancora molto da dire ma credo che la cosa migliore sia

quella di dedicare tempo alla lettura di “Sandworm” di Andy

Greenberg che, come detto all’inizio, è stata la fonte per

scrivere questa storia e comprendere, sempre più, che sia necessario

allargare lo sguardo di ognuno di noi ed analizzare fino in fondo gli

incidenti di sicurezza per comprendere cosa ci sia realmente dietro

quelli che, apparentemente, sembrano attacchi scollegati l’uno

dall’altro.

La nostra sicurezza passa sempre attraverso la nostra voglia di

studiare e comprendere gli eventi nel profondo e, per riprendere una

frase di Bernard Baruch: In milioni hanno visto la mela cadere,

ma Newton è stato quello che si è chiesto perché.

Carlo Mauceli

Altre

fonti: The Untold Story of NotPetya, the

Most Devastating Cyberattack in History