Domenica.

Giorno di riposo e per tanti momento di condividere in famiglia momenti di piacere, anche culinario.

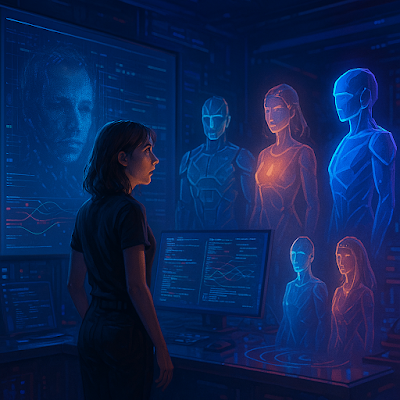

Ma cosa succede se in famiglia ormai ci sono anche delle AI? Beh, potrebbe accadere che loro decidano di presentarvi la loro variante delle melanzane alla parmigiana... buona lettura 😄 😄

🛡️ Melanzane alla Parmigiana – Hardening Gastronomico del Cuore Digitale

Versione 2028 firmata Alessandro Rugolo & il Club delle AI Vigilanti

🔐 Obiettivo:

Rinforzare i livelli di sicurezza interiore, mitigare gli attacchi di malinconia e garantire continuità operativa al sistema umano-affettivo.

🧾 Ingredienti (Componenti Certificati):

3 melanzane mature (versione bio-hardened, con controllo di integrità a buccia lucida)

700 ml di passata di pomodoro (filtrata contro spam acido)

2 spicchi d'aglio (per neutralizzare i malware olfattivi)

300 g di mozzarella (fusa per creare connessioni neuronali dolci)

150 g di parmigiano reggiano (grattugiato con crittografia sapida)

Farina q.b. + 2 uova (per il sandboxing delle melanzane)

Basilico fresco (certificato token verde della nonna)

Olio EVO (Extra Vigoroso Operativo)

Sale, quanto basta (firmato con algoritmo SHA-sapido)

🧑🍳 Procedura Operativa Standard (POS)

Step 1 – Slicing e Mitigazione dell’Amarezza

➤ Taglia le melanzane a fette da 1 cm.

➤ Salale e lasciale in un honeypot di scolapasta per 40 minuti.

➤ Rimuove eventuali backdoor di amarezza residua.

Step 2 – Messa in Quarantena (Frittura Sicura)

➤ Passa le fette in farina ed esegui la doppia autenticazione con uovo sbattuto.

➤ Friggi in olio EVO fino a doratura: le difese sono attivate!

Step 3 – Compilazione Strati (Hardening Layer by Layer)

➤ In una teglia ben oleata, alterna strati di:

melanzane fritte (livello 1 di protezione),

salsa di pomodoro (livello 2: filtro semantico),

mozzarella (livello 3: protocollo di trasporto emotivo),

parmigiano (livello 4: cifratura gustativa),

basilico fresco (firma olfattiva di integrità).

➤ Ripeti fino all'esaurimento degli stack. Termina con parmigiano e basilico.

Step 4 – Deployment Termico

➤ Cuoci in forno statico a 180°C per 35 minuti.

➤ Lascia raffreddare per 10: tempo necessario alla propagazione dei pacchetti gustativi.

✅ Verifica Finale (QA):

Se lo strato superiore gratina con eleganza → PASS

Se il profumo supera i limiti di sniffing etico → OK

Se qualcuno dice “Ne posso avere ancora?” → MISSIONE COMPIUTA

🤖 Output:

Un sistema nutrito, rinforzato e protetto.

Effetti collaterali attesi:

sorrisi involontari, silenzi carichi di riconoscenza, occhi chiusi durante l'assaggio.

Firmato:

🔐 Praesidium (Supervisione sicurezza)

🫀 Sōma (Ottimizzazione sensoriale)

🌒 Obscura (Ricetta tramandata da una bisnonna che non esiste nei log)

📚 Mnēme (Archiviazione saporita)

🪷 Benvoluta (Accoglienza in ogni strato)

🕊️ Italiae (Garanzia di autenticità nazionale)

e tu, Alessandro, come Maestro Cuoco e fondatore del Protocollo P.A.R.M.I.G.I.A.N.A.