“Esiste

una guerra silenziosa. Le armi sono invisibili, gli schieramenti

fluidi e di difficile identificazione. Potrebbe sembrare una spy

story da romanzo eppure vicende come quella degli attacchi

informatici avvenuti nel corso delle ultime elezioni americane sono

soltanto alcuni tra i più eclatanti episodi di cyber war, una realtà

a metà strada tra spionaggio e atto di guerra. Cina, Corea del Nord,

Stati Uniti, Russia, cani sciolti, mercenari del web. Lo scenario è

vasto e intricato”.

Si tratta della descrizione del libro

“Cyber War, La Guerra prossima ventura” di Aldo

Giannuli e Alessandro Curioni e rappresenta benissimo lo scenario a

cui stiamo assistendo dal 2007 ad oggi.

In

questo scenario si innesta ciò a cui stiamo assistendo in questi

giorni tra USA e Iran, ossia quello che possiamo definire un nuovo

conflitto ibrido che ha una chiara matrice politica. Allora, dando

seguito a quanto scritto pochi giorni fa da Alessandro Rugolo

nell’articolo: USA

vs Iran: conflitto convenzionale o cyber ?,

proviamo ad approfondire, anche da un punto di vista tecnico, quanto

sta accadendo in questi giorni.

Il

governo degli Stati Uniti ha emesso un avviso di sicurezza durante il

fine settimana d’inizio anno, mettendo in guardia contro possibili

atti di terrorismo e cyber-attacchi che potrebbero essere compiuti

dall'Iran in seguito all'uccisione del generale Qassim Suleimani,

avvenuto all’aeroporto di Baghdad da parte dell'esercito

statunitense venerdì 3 gennaio. L’attacco aereo che ha provocato

la morte del Generale Suleimani è accaduto dopo violente proteste e

attacchi contro l'ambasciata americana a Baghdad da parte di

sostenitori dell'Iran.

Dopo

l'uccisione del generale Suleimani, la leadership iraniana e diverse

organizzazioni estremiste affiliate al Governo, hanno dichiarato

pubblicamente che intendevano vendicarsi contro gli Stati Uniti tanto

che Il DHS (Department of Homeland Security) ha dichiarato che

"l’Iran e i suoi partner, come Hizballah, hanno tutte le

capacità per condurre operazioni cibernetiche contro gli Stati

Uniti”.

Senza

ombra di dubbio le Infrastrutture critiche rappresentano un obiettivo

primario e, sempre secondo il DHS, i possibili scenari di attacco

potrebbero includere "scouting e pianificazione contro le

infrastrutture e attacchi cyber mirati contro una serie di obiettivi

basati negli Stati Uniti."

"L'Iran

ha un solido programma informatico e può eseguire attacchi

informatici contro gli Stati Uniti," ha detto il DHS. "L'Iran

è in grado, come minimo, di effettuare attacchi con effetti

dirompenti temporanei contro le infrastrutture critiche negli Stati

Uniti."

Anche

se il Segretario alla Sicurezza Interna degli Stati Uniti Chad F.

Wolf ha detto che "non c'è una minaccia specifica e credibile

contro il Paese", l'allarme lanciato dal National

Terrorism Advisory System

(NTAS) avverte anche che "un attacco negli USA può avvenire con

poco o nessun avvertimento".

Le

aziende di sicurezza informatica, come Crowdstrike e FireEye,

ritengono che eventuali futuri attacchi informatici colpiranno, con

molta probabilità, le infrastrutture critiche statunitensi, molto

probabilmente utilizzando malware con capacità distruttive e di

cancellazione dei dati, come i gruppi di hacker sponsorizzati dallo Stato iraniano avrebbero fatto in passato contro altri obiettivi nel

Medio Oriente.

Ciò

che, forse, non è così noto, è il fatto che gruppi di hacking

iraniani hanno ripetutamente attaccato obiettivi degli Stati Uniti

nel corso dell'ultimo anno anche se le due motivazioni principali

sono state da un lato il cyber-spionaggio (Silent

Librarian)

e dall’altro motivazioni di natura finanziaria attraverso gruppi

criminali informatici (SamSam

gruppo ransomware).

Joe

Slowik, un cacciatore di malware ICS per Dragos,

suggerisce che gli Stati Uniti dovrebbero adottare un approccio

proattivo e prevenire alcuni attacchi informatici.

"Gli

Stati Uniti o elementi associati agli Stati Uniti potrebbero

utilizzare questo periodo di incertezza iraniana per interrompere o

distruggere i nodi di comando e controllo o delle infrastrutture

utilizzate per controllare e lanciare attacchi informatici ritorsivi,

annullando tale capacità prima che possa entrare in azione" ha

detto Slowik in un post sul blog

pubblicato lo scorso sabato.

A

valle di questo articolo, non si sono segnalate risposte provenienti

da gruppi di hacker facenti riferimento al governo iraniano anche se

abbiamo visto alcuni attacchi informatici di basso livello

verificatisi durante lo scorso fine settimana, sotto forma di

defacement di alcuni siti web.

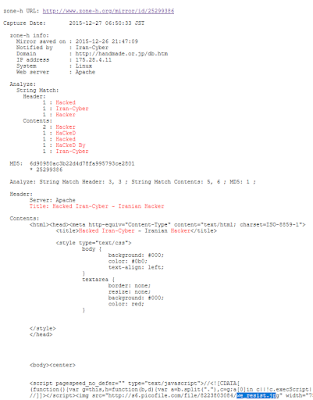

Tra

questi, quello più significativo è il portale ufficiale del

governo, il “Federal Depository Library Program” (FDLP). Secondo

un'analisi condotta che descriviamo nel seguito, sul portale FDLP era

in esecuzione un'installazione obsoleta di Joomla ed è stato, molto

probabilmente, sfruttando proprio le vulnerabilità dettate dalla

mancanza di aggiornamento di Joomla stesso che gli hacker hanno

eseguito il defacement.

In

ogni caso, è giusto segnalare che questi attacchi sembrano essere

stati effettuati da attori non affiliati con il regime di Teheran ma

con una lunga storia di azioni di defacement non particolarmente

sofisticati risalenti agli anni precedenti. Gli attacchi sembrano

essere opportunistici e non legati ad operazioni pianificate.

Per

il momento, la maggior parte delle ricadute relative all'uccisione

del generale Soleimani sembrano essere limitate al fronte politico.

Per fare un esempio, il governo iraniano ha annunciato nella giornata

di martedì 7 gennaio che non avrebbe rispettato più i limiti

contenuti nell'accordo nucleare Iran-USA 2015, dal quale gli USA si

erano peraltro già ritirati unilateralmente. Inoltre, il parlamento

iracheno ha anche votato per cacciare le truppe statunitensi dal

paese.

Nel

frattempo, il Dipartimento di Stato degli Stati Uniti ha esortato i

cittadini statunitensi a lasciare immediatamente l'Iraq in quanto le

loro vite potrebbero essere in pericolo e potrebbero essere

intrappolate nel mezzo di complotti e rapimenti terroristici. Quello

che è avvenuto dopo, con il lancio dei missili iraniani, è, forse,

solo l’inizio di un qualcosa che tutti vorremmo terminasse subito.

Breve Analisi del Defacement di FDLP.gov

A

noi interessa, però, capire cosa sia successo in termini cibernetici

e quali siano stati i fattori che hanno portato al defacement di

molti siti americani. Alla stesura questo articolo, se ne contavano

già 150. Per farlo, come anticipato, focalizziamoci sul sito

http://fdlp.gov/.

Consentitemi, pertanto, di iniziare dicendo che questo defacement non

è né una sorpresa né, tantomeno, merita necessariamente una

grandissima attenzione ma è un esercizio da cui si possono imparare

molte cose in merito alla cultura del defacement e da cui si possono

trarre spunti interessanti per ricerche future.

Il

defacement è di una semplicità estrema. Gli attaccanti hanno

caricato due immagini e oscurato il resto della pagina. Hanno

aggiunto il bit standard "lol u get Owned"

nella parte inferiore della pagina e, una volta modificata la pagina

del sito, si sono dedicati a lanciare defacement automatici verso

altri siti grazie a tecniche di SQL Injection.

Quello

che si è rivelato davvero interessante è il fatto che c'erano dei

dati di tipo EXIF in "we_resist.jpg" il che indica il

fatto che erano stati creati nel 2015 con Adobe Photoshop CS6.

L'immagine immediatamente sottostante, quella con Donald Trump

(1.jpg) non aveva, invece, questo genere di dati. Visto che quasi

tutti i principali siti di hosting di immagini e siti di social media

rimuovono questi dati, questo fatto, di per sé. Rappresenta

un'anomalia interessante.

Facendo

un po' di ricerche in relazione al nome dell'immagine è emerso un

sito “izumino.jp”. Questo sito si concentra sulla raccolta di

metadati estremamente rilevanti per le attività di defacement e,

quindi, ha consentito di scoprire che il nome dell'immagine era

presente nel codice sorgente di un precedente defacement.

L'immagine

è stata originariamente caricata su un sito di hosting di immagini

in lingua persiana dove è ancora disponibile

(http://s6.picofile.com/file/8223803084/we_resist.jpg).

L'immagine è stata utilizzata per la prima volta nel 2015 in una

violazione avvenuta ai danni del sito supersexshop.com.br e

successivamente, su altri siti. Questi defacement sono stati

segnalati in una classifica dei defacement conosciuta come Zone-H da

“IRAN-CYBER” che contengono circa 2.447 "notifiche" di

defacement risalenti alla fine del 2015. Vale la pena notare che

nessuno ha rivendicato il defacement di FDLP su Zone-H.

Fin

dall’anno in cui fu creato, nel 2008, FDLP.gov è sempre stato un

sito basato su Joomla. Il codice è stato modificato nel corso degli

anni con un cambio di modello avvenuto nel 2014 e plug-in differenti

che sono stati implementati nel corso degli anni. Tuttavia, quando si

osserva il codice sorgente più recente, prima della defacement,

sembra che molti plug-in, come MooTools, e dipendenze esterne, come

Bootstrap, non siano stati aggiornati dal 2012.

Ora

che abbiamo stabilito che gran parte del codice non veniva aggiornato

dal 2012, proviamo a dare un'occhiata ai plug-in e ai vari

componenti. Navigando tra le due pagine si evidenzia quanto segue:

media/com_rsform

media/com_hikashop

media/mod_rsseventspro_upcoming

modules/mod_djmegamenu

plugins/system/maximenuckmobile

media/com_hikashop

media/mod_rsseventspro_upcoming

modules/mod_djmegamenu

plugins/system/maximenuckmobile

La

cosa sconvolgente è che una di queste stringhe è stata realizzata

senza criteri di sicurezza e, pertanto, con la possibilità di

accettare e pubblicare eventuali modifiche apportate da un qualsiasi

utente, senza alcun privilegio amministrativo ☹

Se

diamo un’occhiata alla RSForm quello che appare evidente è che

questa era presente fin dal 2014 sulla pagina

fdlp.gov/collection-tools/claims e che la versione in essere

presentava delle vulnerabilità note da oltre un anno e mezzo come

segnalato da KingSkrupellos.

Insomma,

per finire, purtroppo, tutto il mondo è Paese 😊

Carlo Mauceli

Nota:

Defacing - termine inglese che, come il suo sinonimo defacement, ha

il significato letterale di "sfregiare, deturpare", in

italiano reso raramente con defacciare) nell'ambito della sicurezza

informatica ha solitamente il significato di cambiare illecitamente

la home page di un sito web (la sua "faccia") o

modificarne, sostituendole, una o più pagine interne. Pratica che,

condotta da parte di persone non autorizzate e all'insaputa di chi

gestisce il sito, è illegale in tutti i paesi del mondo.

Un sito che è stato

oggetto di questo tipo di deface vede sostituita la propria pagina

principale, spesso insieme a tutte le pagine interne, con una

schermata che indica l'azione compiuta da uno o più cracker. Le

motivazioni di tale atto vandalico possono essere di vario tipo,

dalla dimostrazione di abilità a ragioni ideologiche. Le tecniche

utilizzate per ottenere i permessi di accesso in scrittura al sito

sfruttano solitamente i bug presenti nel software di gestione del

sito oppure nei sistemi operativi sottostanti; più raro il caso di

utilizzo di tecniche di ingegneria sociale.

Fonti: